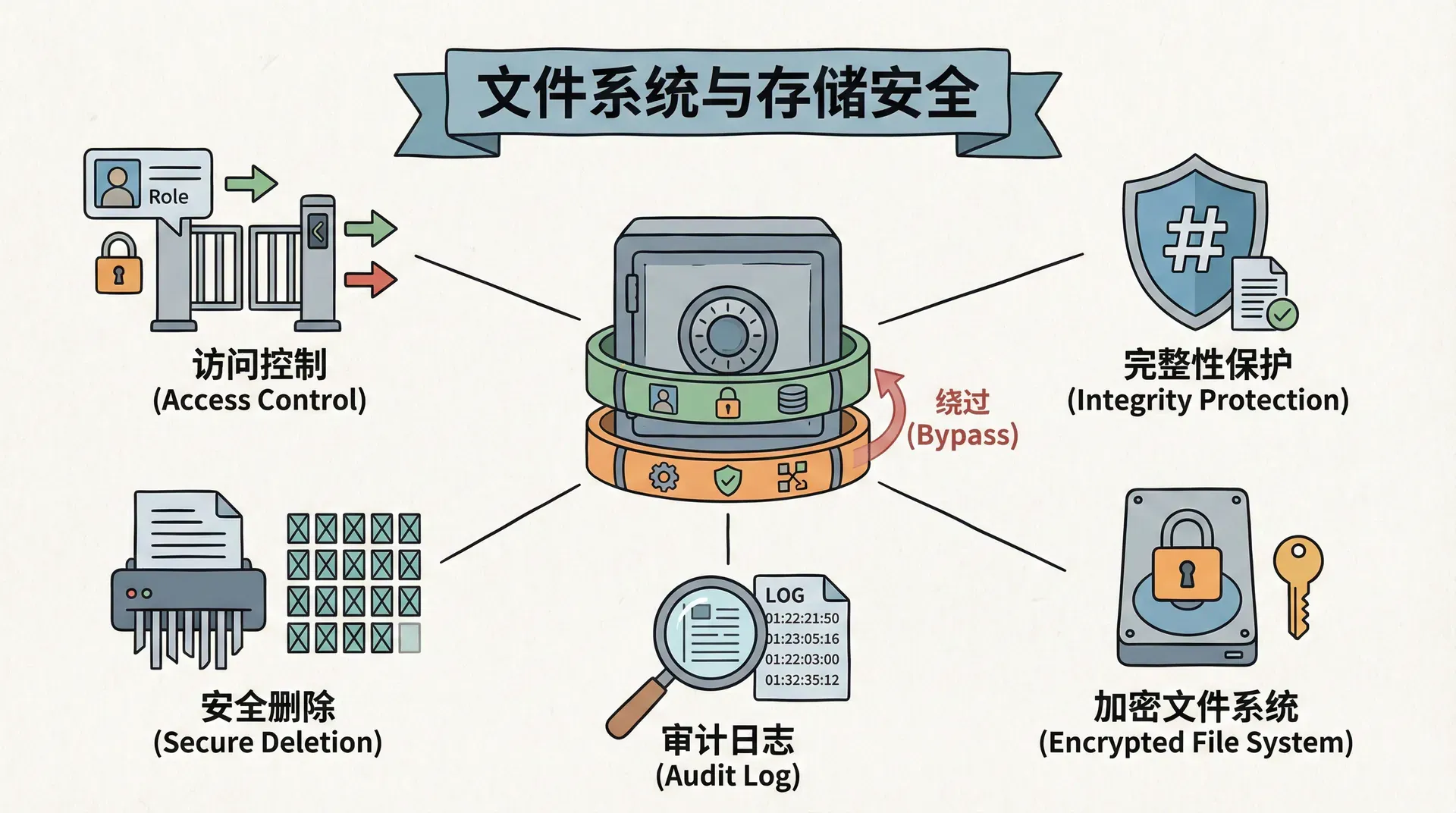

文件系统与存储安全

文件系统是操作系统管理存储的方式,它定义了数据如何组织、存储和访问。文件系统的安全性直接影响数据的安全性。如果文件系统不安全,即使数据是加密的,也可能被未授权访问、修改或删除。

文件系统安全是数据保护的第一道防线。即使应用层有安全机制,如果文件系统不安全,数据仍然可能被未授权访问。理解文件系统安全机制,有助于设计安全的数据存储方案。

这一部分我们将讨论文件访问控制、文件完整性保护、安全删除、审计日志、加密文件系统等核心概念。

文件访问控制

文件访问控制决定谁可以访问哪些文件,以及可以执行哪些操作(读取、写入、执行等)。文件访问控制是文件系统安全的基础。

Unix/Linux文件权限

Unix/Linux文件系统使用经典的权限模型:每个文件有所有者(Owner)、组(Group)和其他(Others)三个类别,每个类别有读(Read)、写(Write)、执行(Execute)三个权限位。

这种权限模型简单高效,但粒度较粗。如果用户想要给特定用户权限,而不想给整个组权限,这种模型可能无法满足需求。

现代Unix/Linux系统通过ACL(Access Control List)扩展了这个模型。ACL允许为每个文件指定任意数量的用户和组的权限,提供了更细粒度的控制。

Windows文件权限

Windows使用更复杂的权限模型。每个文件有一个安全描述符(Security Descriptor),包含:

- 所有者(Owner):文件的所有者

- 组(Group):文件的主要组

- DACL(Discretionary Access Control List):定义谁可以访问文件

- SACL(System Access Control List):定义哪些访问需要被审计

DACL中的每个条目是一个ACE(Access Control Entry),包含主体(用户或组)、访问掩码(定义允许或拒绝的操作)、标志(继承、审计等)。

Windows还支持权限继承。子文件和子目录可以继承父目录的权限,这简化了权限管理,但也可能导致权限过于宽松的问题。

权限继承虽然方便,但也可能导致安全问题。如果一个目录的权限过于宽松,所有子文件和子目录都会继承这些权限。攻击者可能通过访问一个权限宽松的目录来访问敏感文件。

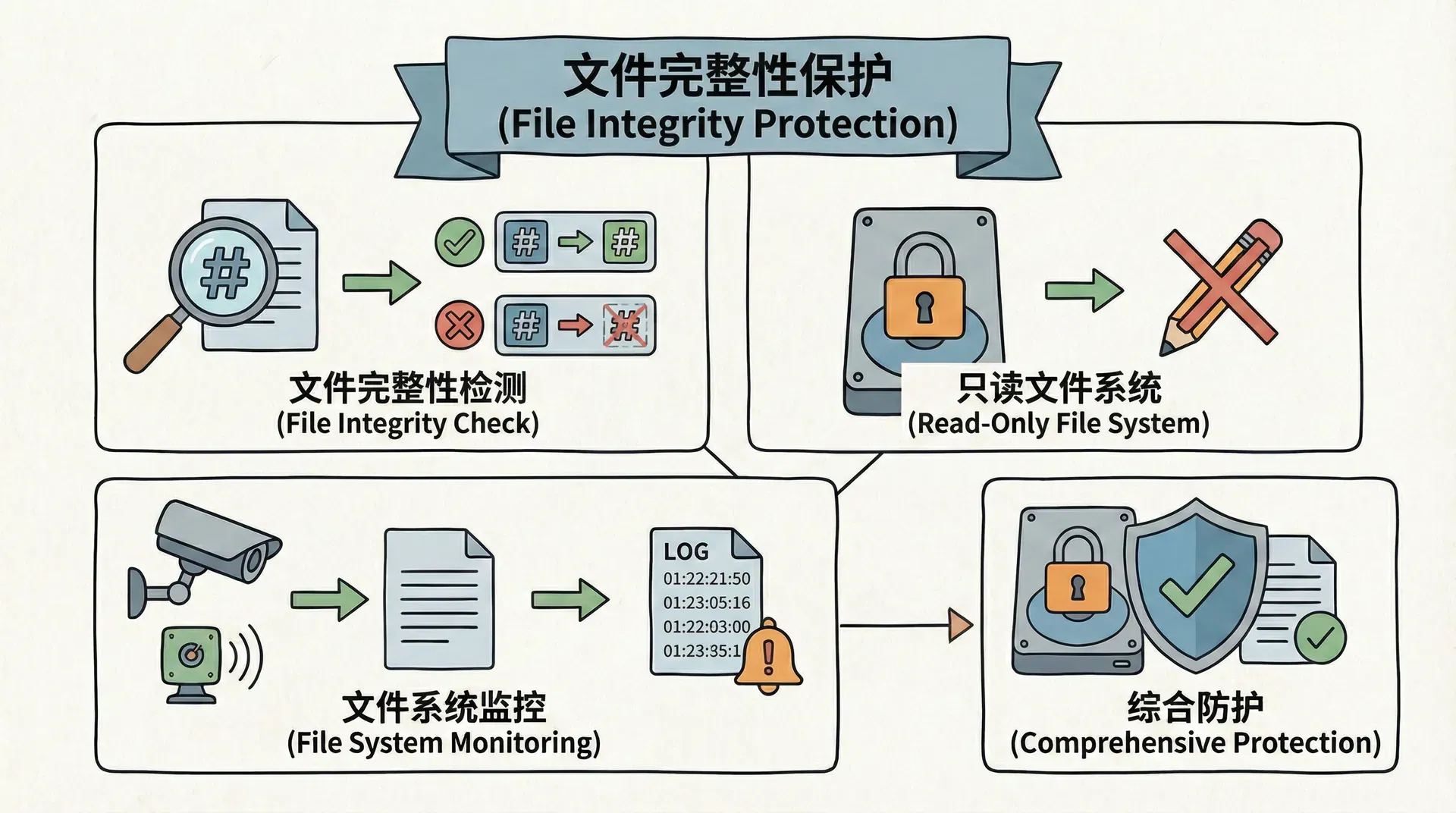

文件完整性保护

文件完整性检测

文件完整性检测通过计算文件的哈希值来检测文件是否被修改。如果文件的哈希值与预期值不同,说明文件可能被修改。

文件完整性检测可以用于:

- 系统文件监控:监控系统文件是否被修改,检测恶意软件

- 配置文件验证:验证配置文件是否被修改,确保配置正确

- 软件完整性:验证软件包是否完整,检测下载错误或篡改

|import hashlib import os def calculate_file_hash(filepath, algorithm='sha256'): """计算文件的哈希值""" hash_obj = hashlib.new(algorithm) with open(filepath, 'rb') as f: for chunk in iter(lambda: f.read(4096), b''): hash_obj.update(chunk) return hash_obj.hexdigest() def verify_file_integrity

文件完整性检测可以发现文件是否被修改,但不能防止文件被修改。要防止文件被修改,需要结合访问控制、只读文件系统、写保护等机制。

只读文件系统

只读文件系统防止文件被修改。这对于系统文件特别有用,因为系统文件通常不需要修改,只读保护可以防止恶意软件修改系统文件。

但只读文件系统也有局限性。某些文件(如日志文件、配置文件)需要写入,不能使用只读保护。或者,系统更新需要修改文件,只读保护可能影响系统更新。

文件系统监控

文件系统监控实时监控文件系统的变化,检测未授权的文件修改、创建、删除等操作。这可以用于检测恶意软件、入侵等安全事件。

文件系统监控可能使用:

- inotify(Linux):监控文件系统事件

- FSEvents(macOS):监控文件系统事件

- 文件系统过滤器驱动(Windows):拦截文件系统操作

但文件系统监控可能影响性能,需要仔细设计监控策略。

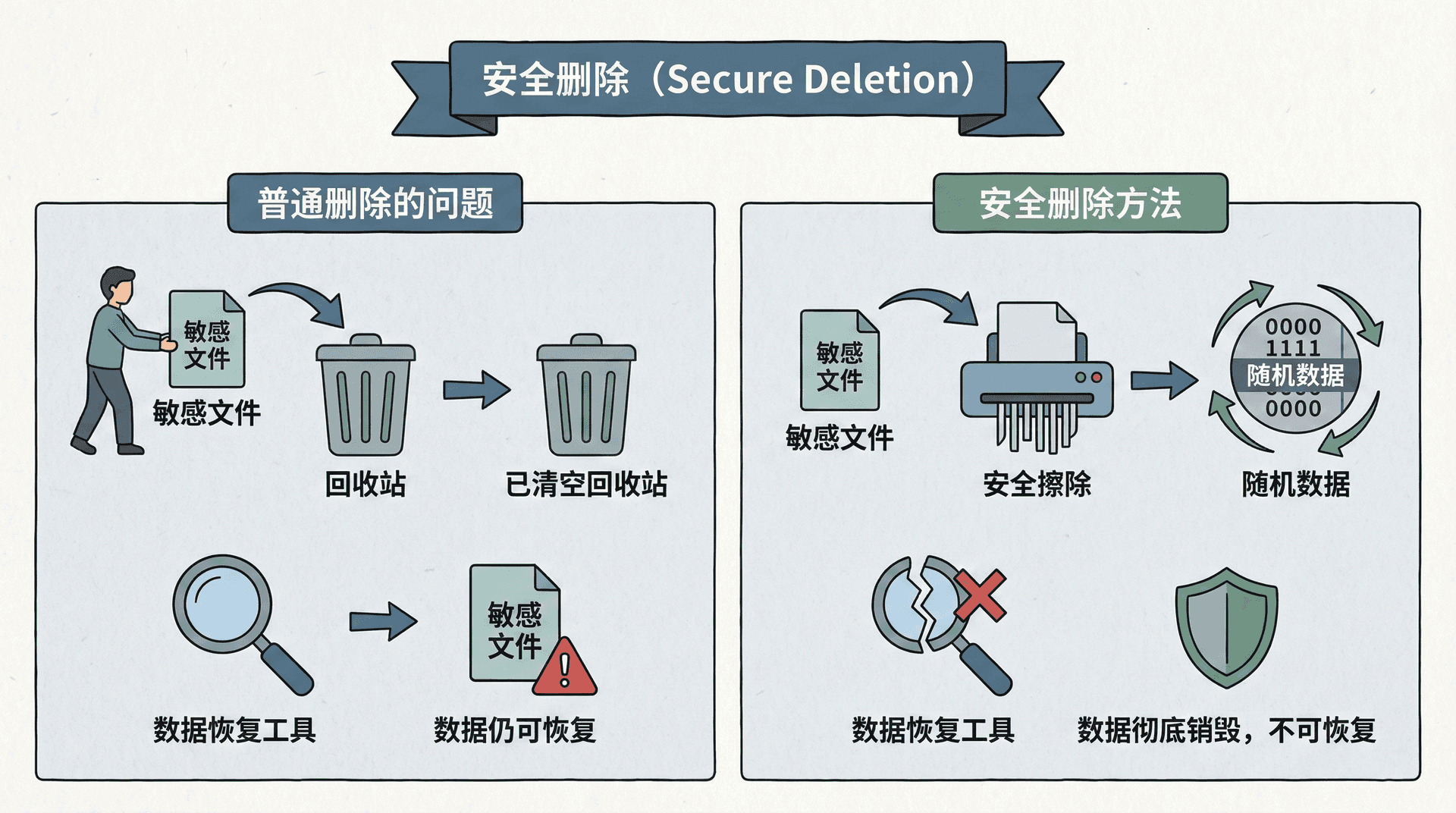

安全删除

安全删除确保删除的文件无法被恢复。普通删除只是标记文件为删除,文件数据仍然存在于磁盘上,可能被恢复。安全删除覆盖文件数据,使得文件无法被恢复。

普通删除的问题

当文件被删除时,操作系统通常只是:

- 标记文件为删除:在文件系统元数据中标记文件为删除

- 释放存储空间:将文件占用的存储空间标记为可用

- 保留文件数据:文件数据仍然存在于磁盘上,直到被新数据覆盖

这意味着删除的文件可能被恢复,只要存储空间还没有被新数据覆盖。这对于敏感数据是一个严重的安全问题。

安全删除方法

安全删除通过覆盖文件数据来防止恢复。可能的方法包括:

单次覆盖:使用随机数据或零覆盖文件一次。这对于大多数情况足够,但某些高级恢复技术可能仍然能够恢复数据。

多次覆盖:使用不同模式多次覆盖文件。这提供了更强的保护,但需要更多时间。

加密删除:如果文件是加密的,删除加密密钥就相当于安全删除。这是最有效的方法,因为即使数据被恢复,没有密钥也无法解密。

安全删除对于机械硬盘(HDD)可能有效,但对于固态硬盘(SSD)可能无效。SSD使用磨损均衡(Wear Leveling)技术,数据可能被移动到其他位置,覆盖原始位置可能无法覆盖实际数据位置。

审计日志

审计日志记录文件系统的访问和操作,用于安全审计、入侵检测、合规性等目的。

审计日志的内容

审计日志应该记录如下内容:

审计日志的保护

审计日志本身必须受到保护,防止被修改或删除。常见的保护方法如下:

审计日志是安全事件调查的关键证据。如果审计日志被修改或删除,可能无法追踪安全事件。保护审计日志的完整性是安全设计的关键。

审计日志的分析

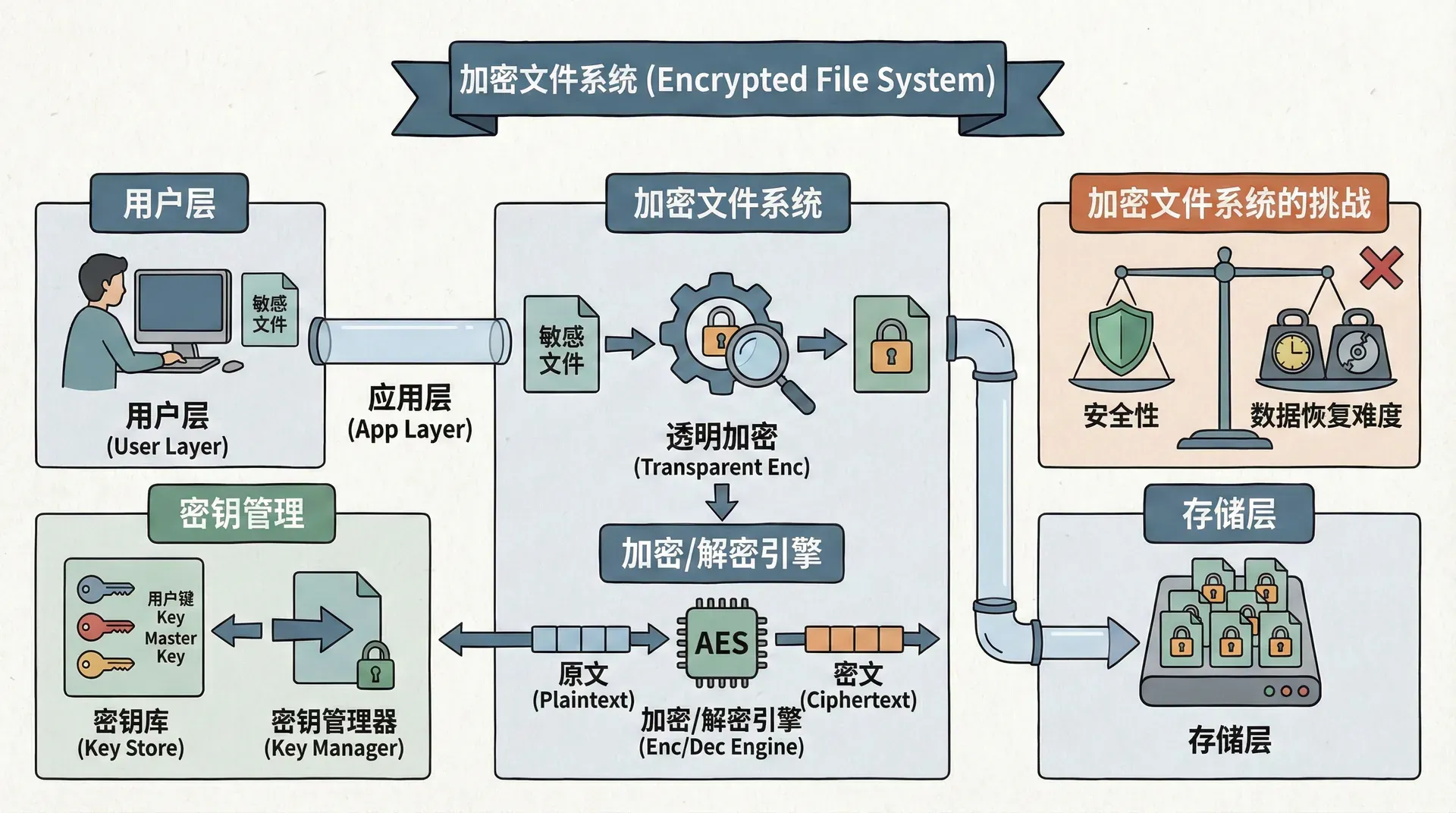

加密文件系统

加密文件系统提供透明的文件加密,文件在写入时自动加密,在读取时自动解密。这提供了强大的数据保护,即使攻击者获得了物理访问,也无法读取加密的数据。

透明加密

透明加密意味着加密和解密对应用程序是透明的。应用程序不需要知道文件是加密的,可以像普通文件一样读写。加密和解密由文件系统或存储层自动处理。

透明加密的优势是:

- 对应用程序透明:不需要修改应用程序

- 自动加密:所有文件自动加密,不会遗漏

- 性能优化:可以在硬件或内核层面优化性能

加密文件系统的实现

加密文件系统可能使用:

- 文件级加密:每个文件独立加密,使用文件特定的密钥

- 目录级加密:整个目录加密,使用目录特定的密钥

- 全盘加密:整个磁盘或分区加密,使用磁盘特定的密钥

不同的实现方式有不同的优缺点。文件级加密提供了细粒度控制,但管理复杂。全盘加密管理简单,但粒度较粗。

密钥管理

加密文件系统的密钥管理是关键挑战。密钥必须:

- 安全生成:使用密码学安全的随机数生成器

- 安全存储:密钥不能以明文形式存储,可能需要使用主密钥加密

- 安全恢复:如果用户忘记密码,如何恢复数据?这需要备份密钥或恢复机制

加密文件系统提供了强大的数据保护,但密钥管理是关键。如果密钥泄露,加密保护就失效了。设计加密文件系统时必须仔细考虑密钥管理。

存储介质的安全销毁

当存储介质不再使用时,如何安全地销毁其中的数据?这对于防止数据泄露至关重要。

物理销毁

物理销毁是最彻底的方法。通过物理方式破坏存储介质,使得数据无法恢复。可能的方法包括:

- 粉碎:使用专用设备粉碎硬盘

- 消磁:使用强磁场消磁硬盘(对HDD有效,对SSD无效)

- 焚烧:焚烧存储介质

- 化学腐蚀:使用化学物质腐蚀存储介质

物理销毁确保数据无法恢复,但存储介质也无法再利用。

安全擦除

安全擦除使用软件方法覆盖存储介质的所有数据。对于HDD,可以使用多次覆盖。对于SSD,可能需要使用ATA Secure Erase命令。

安全擦除后,存储介质可以再利用,但数据应该无法恢复。

安全擦除对于HDD可能有效,但对于SSD可能不完全有效。SSD使用磨损均衡,某些数据可能无法被覆盖。对于高度敏感的数据,物理销毁可能是更安全的选择。

总结

文件系统安全是数据保护的关键。文件访问控制决定谁可以访问哪些文件,文件完整性保护确保文件不被未授权修改,安全删除确保删除的文件无法被恢复,审计日志记录文件系统的操作,加密文件系统提供透明的数据加密。

理解这些安全机制,以及它们的局限性和挑战,有助于设计安全的数据存储方案。在下一个部分中,我们将讨论数据库安全,理解数据在数据库层面的安全挑战和保护方法。