网络安全

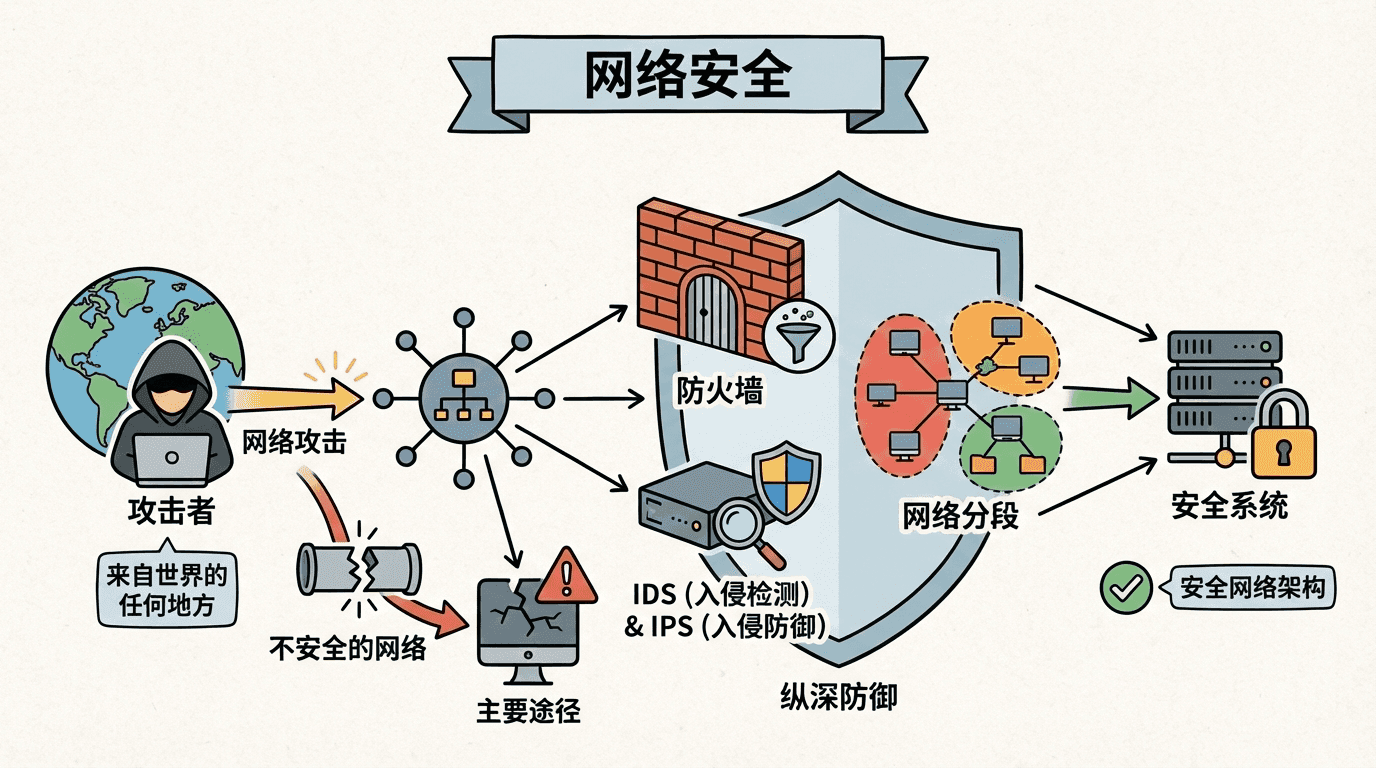

网络是计算机系统之间的连接,也是攻击者进入系统的主要途径。网络攻击可能来自互联网上的任何地方,攻击者可能位于世界的另一端。

网络安全是纵深防御的重要组成部分。即使系统本身是安全的,如果网络不安全,攻击者仍然可能通过网络攻击系统。理解网络安全机制,有助于设计安全的网络架构。

这一部分我们将讨论网络攻击模型、防火墙、入侵检测系统(IDS)、入侵防御系统(IPS)、网络分段等核心概念。

网络攻击模型

当你站在攻击者的角度思考问题时,你会发现网络攻击远比我们想象的复杂和系统化。

攻击者的位置

攻击者可能来自不同的位置,这直接影响他们的攻击能力和防御难度。最常见的是外部攻击者,他们位于组织网络之外,通过互联网发起攻击。这类攻击者需要突破网络边界,但他们的位置相对容易识别,我们可以通过防火墙、入侵检测系统等机制来防御。

相比之下,内部攻击者更加危险。他们可能是有恶意的员工,或者是已经被攻破的内部系统。内部攻击者通常已经拥有网络访问权限,这使得他们的攻击更加隐蔽和有效。我曾经见过一个案例,一个心怀不满的员工利用自己的合法权限,在离职前窃取了大量客户数据。这类攻击最难防御,因为攻击者使用的是合法的访问权限。

还有一类攻击者来自合作伙伴网络,他们通过VPN或其他连接访问组织网络。这类攻击者介于内部和外部之间,他们拥有一定的网络访问权限,但可能不如内部员工那样熟悉系统。供应链攻击者则更加隐蔽,他们通过攻击软件供应商、硬件供应商来间接攻击目标系统。SolarWinds事件就是一个典型的供应链攻击案例,攻击者通过感染软件更新来传播恶意代码。

攻击路径

攻击者可能通过多种路径发起攻击,聪明的攻击者会组合使用多种路径来绕过防御。直接攻击是最常见的方式,攻击者直接攻击目标系统,通过端口扫描发现开放的服务,然后利用漏洞进行攻击。这种方式简单直接,但容易被防火墙和入侵检测系统发现。

间接攻击则更加隐蔽。攻击者可能先攻击合作伙伴系统,然后利用合作伙伴与目标系统之间的信任关系来攻击目标。或者攻击者可能攻击供应链,在软件或硬件中植入后门,当这些产品部署到目标系统时,后门也就随之进入了。

社会工程攻击利用了人的弱点。攻击者通过钓鱼邮件、恶意网站等方式欺骗用户,让用户自己打开攻击的大门。我曾经分析过一起APT攻击,攻击者发送了一封看似来自公司IT部门的邮件,要求员工更新密码。许多员工点击了邮件中的链接,输入了他们的凭据,攻击者就这样获得了网络访问权限。这种攻击方式特别有效,因为它绕过了所有的技术防御。

物理攻击则更加直接。攻击者可能通过物理访问网络设备来发起攻击,比如在会议室插入一个恶意的网络设备,或者窃听网络流量。虽然这种方式需要物理接近,但在某些场景下仍然可能发生。

攻击者可能使用多种攻击路径的组合。防御单一攻击路径是不够的,需要建立多层防护来防御各种攻击路径。这就是为什么我们需要纵深防御策略。

攻击阶段

网络攻击通常不是一次性的行为,而是一个多阶段的过程。这个模型通常被称为"杀伤链"(Kill Chain),它描述了攻击从开始到完成的整个过程。

首先是侦察阶段(Reconnaissance)。在这个阶段,攻击者收集目标信息,比如IP地址、开放端口、服务版本、员工信息等。这些信息可能来自公开来源,比如公司网站、社交媒体,也可能来自主动扫描。攻击者使用这些信息来识别潜在的攻击入口。我曾经见过一个攻击者,他通过LinkedIn收集了目标公司所有IT部门员工的信息,然后针对性地发送钓鱼邮件。

接下来是武器化阶段(Weaponization)。攻击者准备攻击工具,可能是恶意软件、漏洞利用代码,或者是专门针对目标系统定制的工具。这个阶段通常发生在攻击者的环境中,我们很难直接检测到。

投递阶段(Delivery)是将攻击工具投递到目标系统。这可能通过邮件附件、恶意网站、USB设备等方式实现。在这个阶段,我们可以通过邮件安全网关、Web代理等机制来检测和阻止恶意内容。

利用阶段(Exploitation)是攻击者利用漏洞执行攻击代码。如果攻击成功,攻击者就获得了系统的初始访问权限。在这个阶段,补丁管理、漏洞扫描等机制可以帮助我们防御。

安装阶段(Installation)是攻击者在目标系统上安装后门、恶意软件等,以维持对系统的访问。在这个阶段,防病毒软件、主机入侵检测系统可以帮助我们发现和阻止恶意软件的安装。

命令与控制(C2)阶段是攻击者建立与目标系统的通信通道。攻击者通过这个通道来控制被攻破的系统,传输数据,或者进一步扩大攻击范围。在这个阶段,网络监控可以帮助我们发现异常的通信模式。

最后是行动阶段(Actions on Objectives),攻击者执行他们的最终目标,可能是数据窃取、系统破坏,或者其他恶意行为。在这个阶段,数据丢失防护、行为分析等机制可以帮助我们检测和阻止攻击者的行动。

防火墙

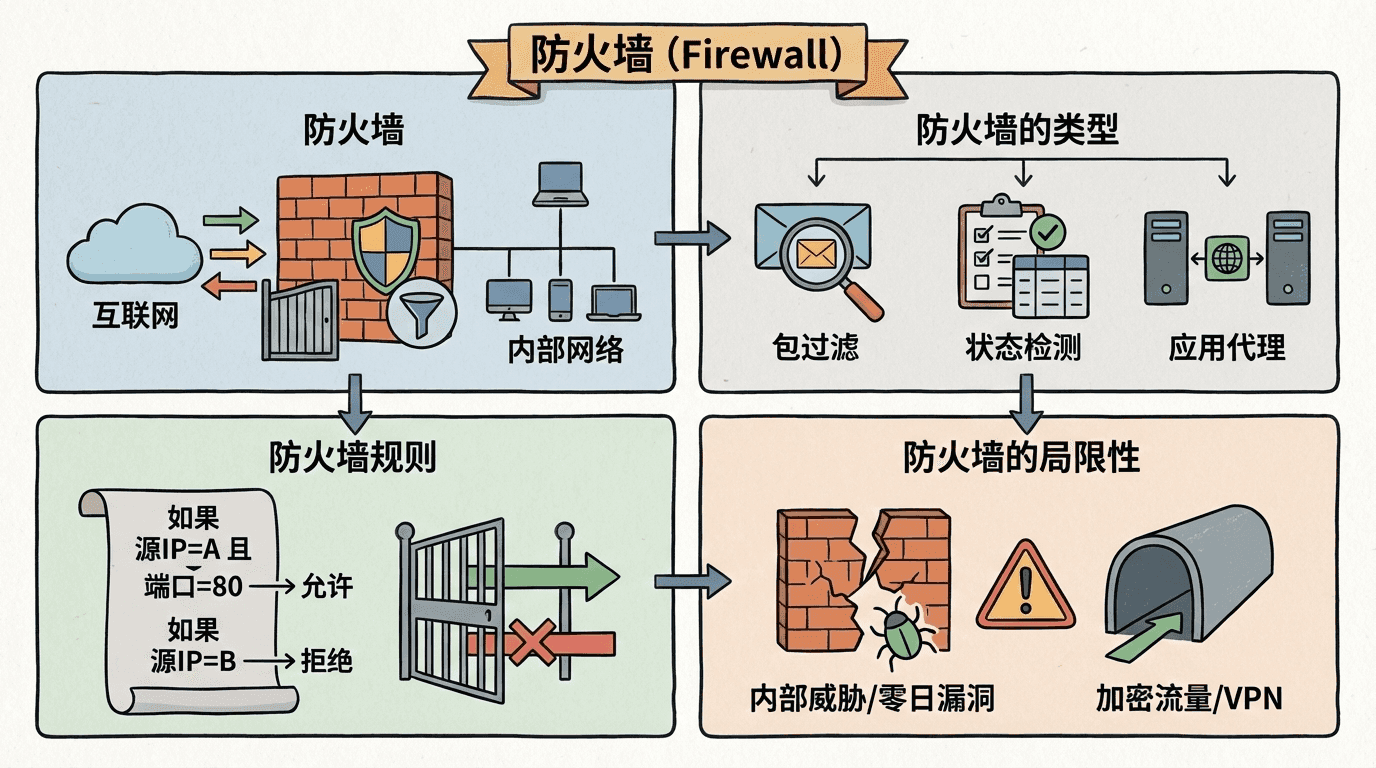

防火墙是网络边界的第一道防线,它根据预定义的规则决定哪些网络流量允许通过,哪些流量被阻止。你可以将防火墙想像是大楼的保安,它检查每一个想要进入的人,只有符合条件的人才能进入。

防火墙的类型

防火墙有多种类型,每种类型有不同的能力和适用场景。最早的防火墙是包过滤防火墙,它根据数据包的源地址、目标地址、端口、协议等信息决定是否允许通过。这种防火墙简单高效,但功能有限,它只能看到单个数据包,无法理解连接的状态。

状态检测防火墙则更加智能。它不仅检查单个数据包,还跟踪连接的状态。它知道哪些连接已经建立,哪些连接正在建立,只允许建立连接的流量通过。这提供了更强的安全性,因为攻击者无法简单地发送一个数据包就绕过防火墙。

应用层防火墙则更进一步,它检查应用层协议,比如HTTP、FTP等。它可以理解应用层的内容,检测和阻止应用层攻击。比如,它可以检测HTTP请求中的SQL注入尝试,或者阻止FTP命令中的危险操作。

下一代防火墙(NGFW)结合了多种技术,包括深度包检测(DPI)、入侵检测、应用识别等。它不仅可以控制流量,还可以检测攻击,识别应用,甚至可以根据用户身份来控制访问。这是目前最先进的防火墙技术。

防火墙规则

防火墙规则定义了允许或阻止的流量。规则通常包括源地址和目标地址、端口、协议,以及动作(允许或阻止)。设计防火墙规则是一门艺术,需要仔细平衡安全性和可用性。

防火墙规则应该遵循最小权限原则:默认拒绝所有流量,只允许必要的流量。这意味着,如果你没有明确允许某个流量,它就会被阻止。这听起来很严格,但这是最安全的做法。

在实际部署中,我们通常会先允许必要的业务流量,然后逐步收紧规则。比如,Web服务器需要允许HTTP(80端口)和HTTPS(443端口)流量,数据库服务器可能需要允许来自应用服务器的特定端口的连接。关键是要定期审查规则,移除不再需要的规则,确保规则仍然符合业务需求。

防火墙规则的设计是关键。过于宽松的规则可能允许攻击,过于严格的规则可能影响业务。需要仔细平衡安全性和可用性。我建议定期审查防火墙规则,确保它们仍然符合业务需求和安全策略。

防火墙的局限性

防火墙不是万能的,它有很多局限性。首先,防火墙不能防御内部攻击。如果攻击者已经在网络内部,防火墙可能无法防御。这就是为什么我们需要网络分段,将网络划分为多个区域,即使攻击者进入了某个区域,他们也无法访问其他区域。

其次,防火墙不能防御加密流量。如果流量是加密的,防火墙无法检查内容,可能无法检测攻击。这就是为什么我们需要终端安全解决方案,在终端上检查加密流量。

第三,包过滤防火墙不能防御应用层攻击。如果攻击在应用层,包过滤防火墙可能无法检测。这就是为什么我们需要应用层防火墙,或者Web应用防火墙(WAF)。

最后,配置错误是防火墙最大的风险。如果防火墙配置错误,可能允许不应该允许的流量,或者阻止应该允许的流量。我曾经见过一个案例,防火墙规则配置错误,导致整个业务系统无法访问,造成了严重的业务中断。

入侵检测系统(IDS)

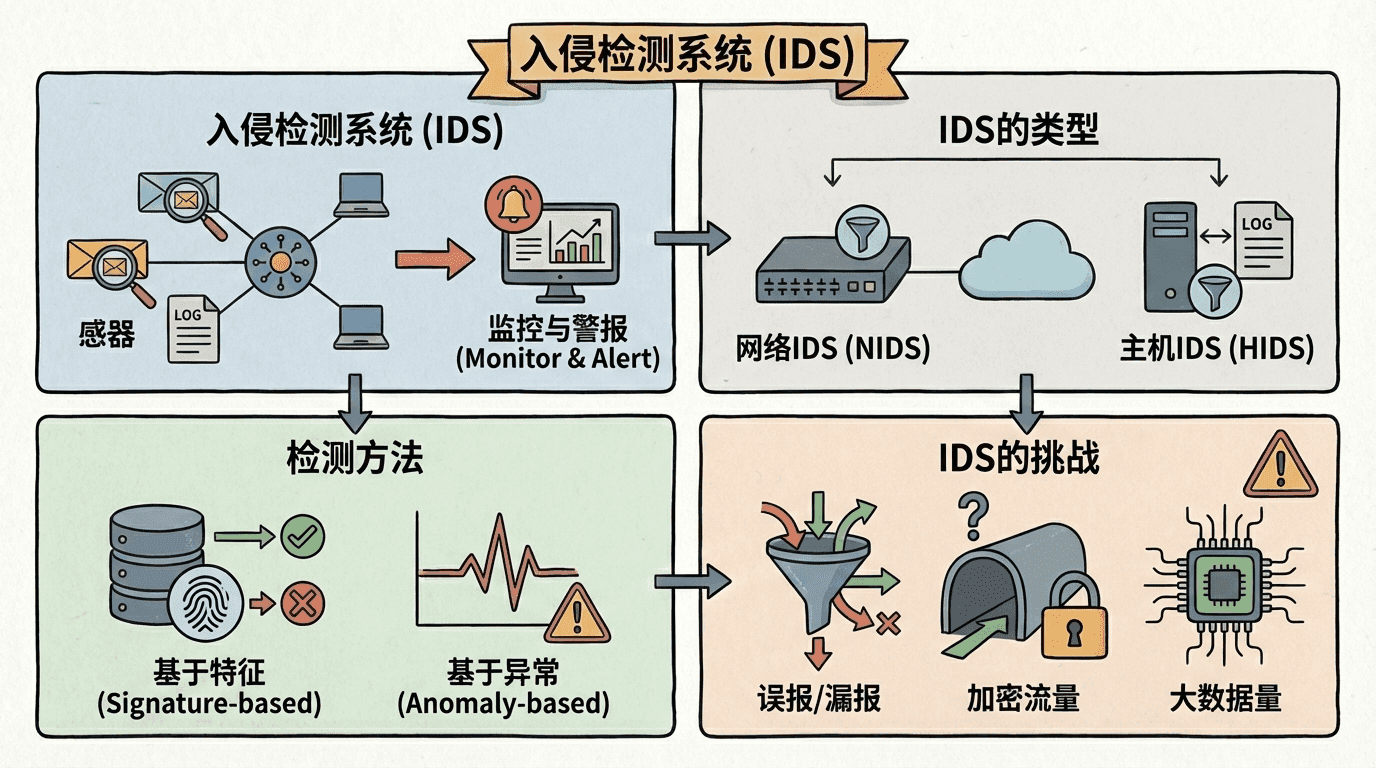

入侵检测系统(Intrusion Detection System,IDS)监控网络流量,检测可能的攻击行为。与防火墙不同,IDS不阻止攻击,只检测和报警。它就像是监控摄像头,记录下所有的活动,当发现可疑行为时发出警报。

IDS的类型

IDS有两种主要类型:网络IDS(NIDS)和主机IDS(HIDS)。网络IDS监控网络流量,检测网络攻击。它通常部署在网络的关键位置,比如网络边界、关键网段等。它可以监控整个网段的流量,发现网络层面的攻击。

主机IDS则监控单个主机的活动,检测主机攻击。它通常部署在关键服务器上,可以监控文件系统变化、进程活动、网络连接等。它可以发现网络IDS无法发现的攻击,比如本地提权、恶意软件活动等。

在实际部署中,我们通常会同时使用NIDS和HIDS。NIDS提供网络层面的可见性,HIDS提供主机层面的可见性。两者结合,可以提供更全面的安全监控。

检测方法

IDS使用两种主要检测方法:特征检测和异常检测。特征检测基于已知攻击模式检测攻击。IDS维护一个攻击特征库,当检测到匹配的特征时,发出警报。这就像是通缉犯的照片,当看到匹配的特征时,就知道可能是攻击。

特征检测的优点是准确率高,误报率低。对于已知攻击,它可以非常准确地检测到。但缺点是只能检测已知攻击,无法检测未知攻击。攻击者可以通过修改攻击代码来绕过特征检测。

异常检测则基于正常行为模式检测异常。IDS学习正常行为模式,当检测到偏离正常模式的行为时,发出警报。这就像是观察一个人的日常行为,当发现异常行为时,就知道可能有问题。

异常检测的优点是可能检测到未知攻击。即使攻击者使用了新的攻击方法,只要行为异常,就可能被检测到。但缺点是误报率高,因为正常行为也可能被误判为异常。比如,如果某个员工突然在非工作时间访问系统,这可能被误判为异常,但实际上可能只是员工在加班。

IDS的检测方法各有优缺点。特征检测准确但只能检测已知攻击,异常检测可能检测未知攻击但误报率高。实际系统通常结合使用两种方法,以提供更全面的保护。关键是要根据实际情况调整检测策略,平衡检测率和误报率。

IDS的挑战

首先是误报和漏报的问题。误报是将正常行为误判为攻击,这会消耗安全团队的时间,降低对系统的信任。漏报是未能检测到攻击,这可能导致安全事件未被发现。在实际部署中,我们经常需要在检测率和误报率之间找到平衡。

其次是加密流量的挑战。如果流量是加密的,IDS无法检查内容,可能无法检测攻击。随着HTTPS的普及,越来越多的流量被加密,这对IDS提出了新的挑战。我们需要使用其他方法,比如终端检测、SSL/TLS解密等。

第三是高性能要求。IDS需要处理大量网络流量,可能成为性能瓶颈。在高流量环境中,IDS可能无法处理所有流量,导致某些攻击被遗漏。我们需要使用高性能的硬件,或者部署多个IDS来分担负载。

最后是特征库更新的挑战。特征检测需要定期更新特征库,以检测新的攻击。这需要持续的努力,而且攻击者可能在新特征发布之前就已经开始使用新的攻击方法。

入侵防御系统(IPS)

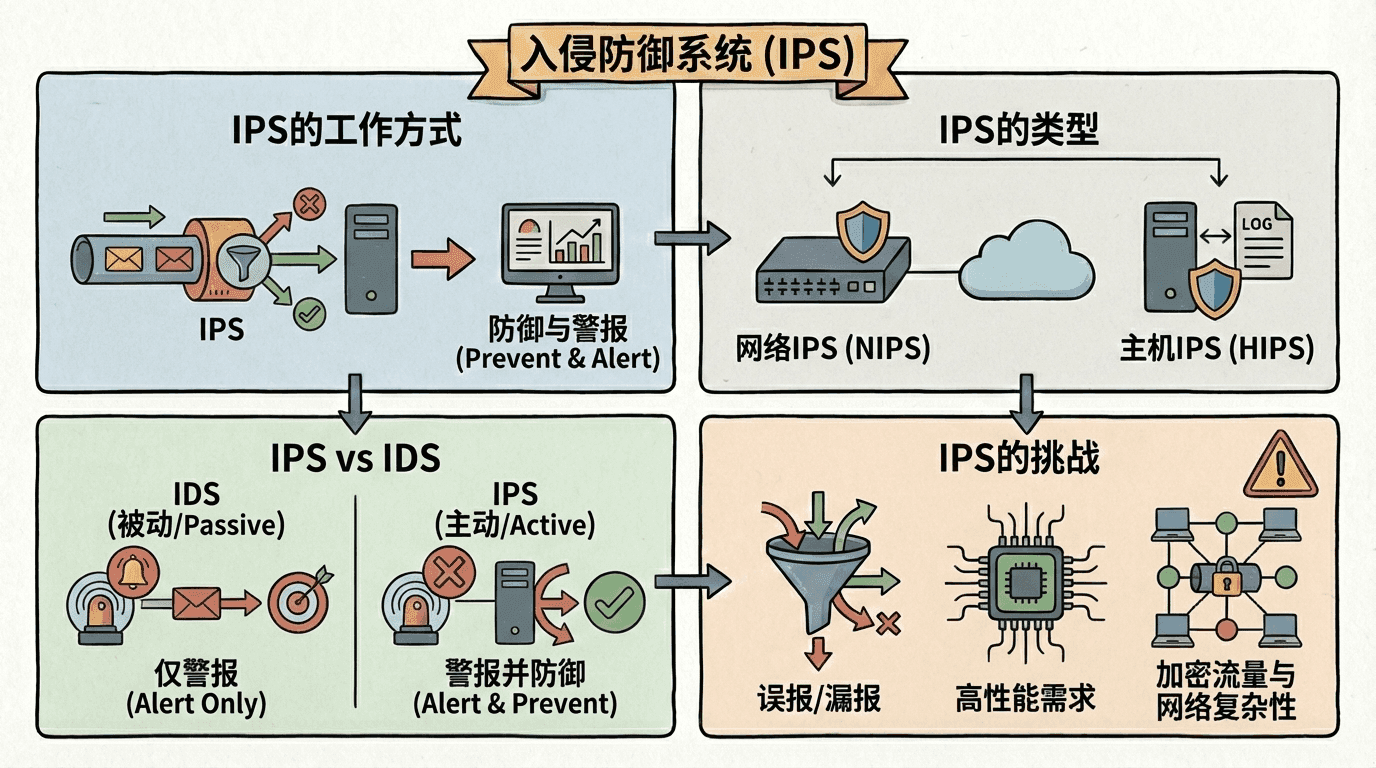

入侵防御系统(Intrusion Prevention System,IPS)不仅检测攻击,还主动阻止攻击。IPS可以看作是IDS和防火墙的结合,它既有IDS的检测能力,又有防火墙的阻止能力。

IPS的工作方式

IPS监控网络流量,当检测到攻击时,主动阻止攻击流量。IPS可能直接丢弃攻击数据包,重置攻击连接,修改攻击流量使其无效,或者向安全团队发出警报。

IPS的主动阻止能力使其比IDS更强大,但也带来了新的风险。如果IPS误判,可能阻止合法的业务流量,导致业务中断。我曾经见过一个案例,IPS误判了某个正常的业务流量,导致整个业务系统无法访问。这就是为什么IPS的配置和调优需要非常仔细。

IPS的类型

IPS有多种类型。网络IPS(NIPS)部署在网络中,监控和阻止网络攻击。它通常部署在网络的关键位置,比如网络边界、关键网段等。

主机IPS(HIPS)部署在主机上,监控和阻止主机攻击。它可以检测和阻止本地攻击,比如恶意软件活动、提权尝试等。

内联IPS部署在网络路径中,所有流量都经过IPS。这提供了最强的保护,但也可能成为性能瓶颈。如果IPS性能不足,可能影响网络性能。

旁路IPS则监控网络流量的副本,通过其他机制(如防火墙规则)阻止攻击。这种方式对网络性能影响较小,但阻止攻击的及时性可能不如内联IPS。

IPS vs IDS

IPS和IDS的主要区别是IPS可以主动阻止攻击,而IDS只能检测和报警。但IPS的主动阻止可能影响正常流量,如果IPS误判,可能阻止合法的业务流量。

在实际部署中,我们通常会先部署IDS,了解网络中的攻击情况,然后根据实际情况决定是否需要部署IPS。如果攻击频繁,而且误报率可以接受,那么IPS可以提供更强的保护。但如果误报率太高,可能影响业务,那么IDS可能是更好的选择。

IPS的主动阻止可能影响业务。如果IPS误判,可能阻止合法的业务流量,导致业务中断。IPS的配置和调优需要仔细考虑,建议先在监控模式下运行一段时间,了解系统的行为,然后再启用阻止功能。

网络分段

网络分段将网络划分为多个网段,不同网段之间通过防火墙或其他安全设备隔离。这限制了攻击的影响范围,即使一个网段被攻破,其他网段仍然安全。这就像是把大楼分成多个区域,每个区域都有独立的门禁,即使某个区域被攻破,其他区域仍然安全。

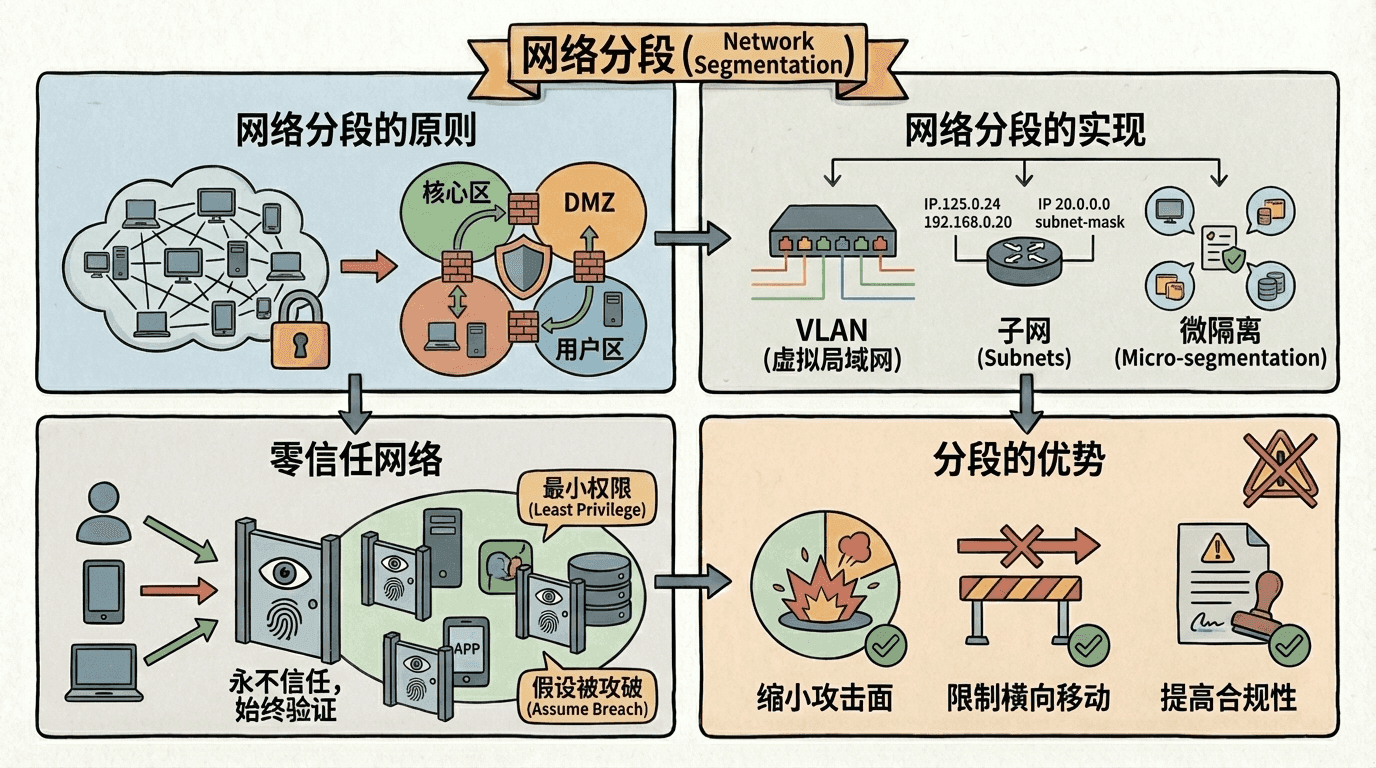

网络分段的原则

网络分段应该遵循几个关键原则。首先是最小权限原则,每个网段只拥有必要的网络访问权限。这意味着,如果某个网段不需要访问数据库,那么它就不应该能够访问数据库。这限制了攻击者的横向移动能力。

其次是纵深防御原则。即使攻击者突破了某一层,其他层仍然可以提供保护。网络分段就是纵深防御的一个体现,即使攻击者进入了某个网段,他们仍然需要突破其他网段的防御才能访问关键资产。

第三是隔离关键资产。关键资产,比如数据库、财务系统,应该隔离在单独的网段中。这些网段应该有最严格的访问控制,只有必要的系统才能访问。这可以大大降低关键资产被攻击的风险。

最后是监控和审计。网段之间的流量应该被监控和审计。这可以帮助我们发现攻击者的横向移动,及时阻止攻击。我曾经见过一个案例,攻击者通过横向移动,从一个低权限的网段逐步移动到包含关键资产的网段。通过监控网段之间的流量,我们发现了这个攻击,并及时阻止了它。

网络分段的实现

网络分段可以通过多种方式实现。VLAN(Virtual LAN)是最常见的方式,它使用虚拟局域网技术将网络划分为多个逻辑网段。这种方式简单高效,但需要网络设备的支持。

子网划分是另一种方式,它使用IP地址子网将网络划分为多个物理网段。这种方式更加灵活,但管理可能更复杂。

防火墙也可以用于网络分段。我们可以在不同网段之间部署防火墙,控制网段之间的流量。这提供了更强的安全控制,但可能增加网络延迟。

软件定义网络(SDN)是最近兴起的技术,它使用软件来动态管理网络分段。这种方式非常灵活,可以根据需要动态调整网络分段,但需要专门的SDN设备支持。

零信任网络

零信任网络(Zero Trust Network)是网络分段的高级形式。零信任网络假设网络内部和外部都不安全,所有访问都需要验证和授权。这打破了传统的"信任内部,不信任外部"的模型。

零信任网络的核心原则是验证所有访问。无论访问来自网络内部还是外部,都需要验证身份和授权。这意味着,即使攻击者获得了网络访问权限,他们仍然需要验证和授权才能访问资源。

最小权限是另一个核心原则。只授予必要的访问权限,不多也不少。这限制了攻击者的攻击面,即使攻击者获得了某个账户的访问权限,他们也只能访问该账户被授权的资源。

假设被攻破是零信任网络的另一个重要原则。我们假设系统可能已经被攻破,因此需要限制攻击的影响范围。网络分段就是实现这一原则的方法之一,即使某个系统被攻破,攻击者也无法轻易访问其他系统。

零信任网络提供了最强的网络安全保护。即使攻击者获得了网络访问权限,他们仍然需要验证和授权才能访问资源。这是现代网络安全的最佳实践,越来越多的组织开始采用零信任架构。

网络监控

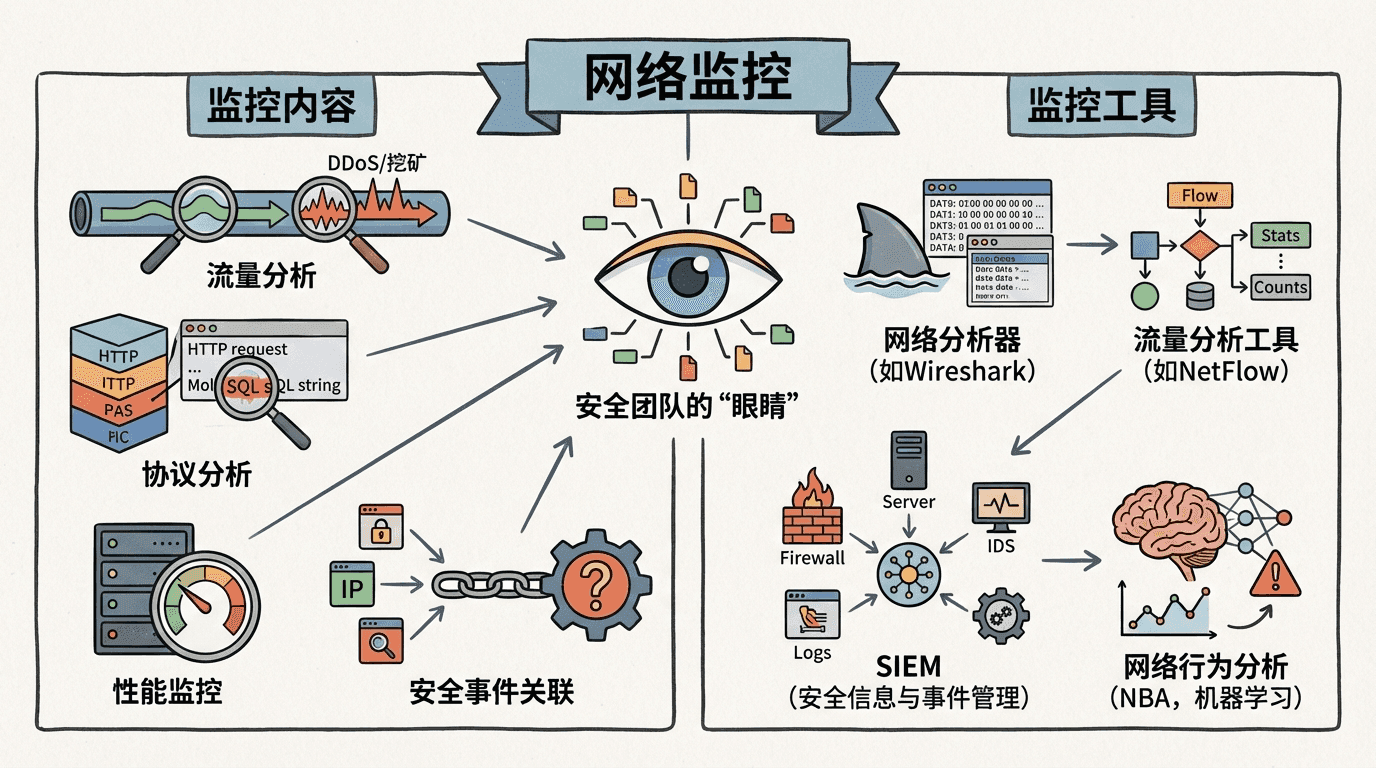

网络监控是网络安全的重要组成部分。通过监控网络流量,我们可以发现攻击、检测异常、调查安全事件。网络监控就像是安全团队的“眼睛”,让我们能够看到网络中发生的一切。

网络监控的内容

网络监控应该包括多个方面。首先是流量分析,我们需要分析网络流量的模式,检测异常流量。比如,如果某个服务器的流量突然增加,可能是受到了DDoS攻击,或者被用于挖矿。如果某个用户突然访问了大量不相关的系统,可能是账户被攻破,攻击者正在进行横向移动。

协议分析是另一个重要方面。我们需要分析网络协议,检测协议异常或攻击。比如,如果HTTP请求中包含SQL注入尝试,或者DNS查询中包含异常的数据,这些都可能表明攻击正在进行。

性能监控也很重要。我们需要监控网络性能,检测性能异常。性能异常可能是攻击的副作用,比如DDoS攻击会导致网络性能下降,挖矿活动会导致服务器性能下降。

最后是安全事件关联。我们需要关联多个安全事件,发现攻击模式。单个安全事件可能看起来正常,但多个事件关联起来,可能揭示一个复杂的攻击。比如,一个失败的登录尝试可能看起来正常,但如果同一个IP地址在短时间内尝试登录多个账户,这可能表明暴力破解攻击正在进行。

网络监控的工具

网络监控可以使用多种工具。网络分析器,比如Wireshark,是最基础的工具。它可以捕获和分析网络数据包,帮助我们理解网络流量。但Wireshark主要用于分析,不适合大规模监控。

流量分析工具,比如NetFlow、sFlow,更适合大规模监控。它们收集网络流量的统计信息,而不是完整的数据包,这样可以大大减少存储和处理的需求。这些工具可以帮助我们发现异常流量模式,但无法提供详细的数据包内容。

SIEM系统(安全信息与事件管理)是更高级的工具。它可以收集、分析和关联来自多个来源的安全事件。SIEM系统可以整合防火墙日志、IDS警报、服务器日志等,提供统一的安全视图。这可以帮助我们发现复杂的攻击,但SIEM系统的配置和管理可能很复杂。

网络行为分析(NBA)使用机器学习来分析网络行为,检测异常。它可以学习正常的网络行为模式,当检测到偏离正常模式的行为时,发出警报。这可以帮助我们发现未知攻击,但误报率可能较高。

在实际部署中,我们通常会组合使用多种工具。基础工具用于日常监控,高级工具用于复杂分析。关键是要根据实际需求选择合适的工具,不要过度复杂化。

总结

网络安全是计算机安全的重要组成部分。网络攻击模型帮助我们理解攻击者如何通过网络发起攻击,防火墙提供网络边界的第一道防线,IDS检测网络攻击,IPS主动阻止网络攻击,网络分段限制攻击的影响范围。

记住,没有任何单一机制是完美的,我们需要组合使用多种机制,建立纵深防御体系。在下一个部分中,我们将讨论恶意代码,理解恶意软件的工作原理和防御方法。