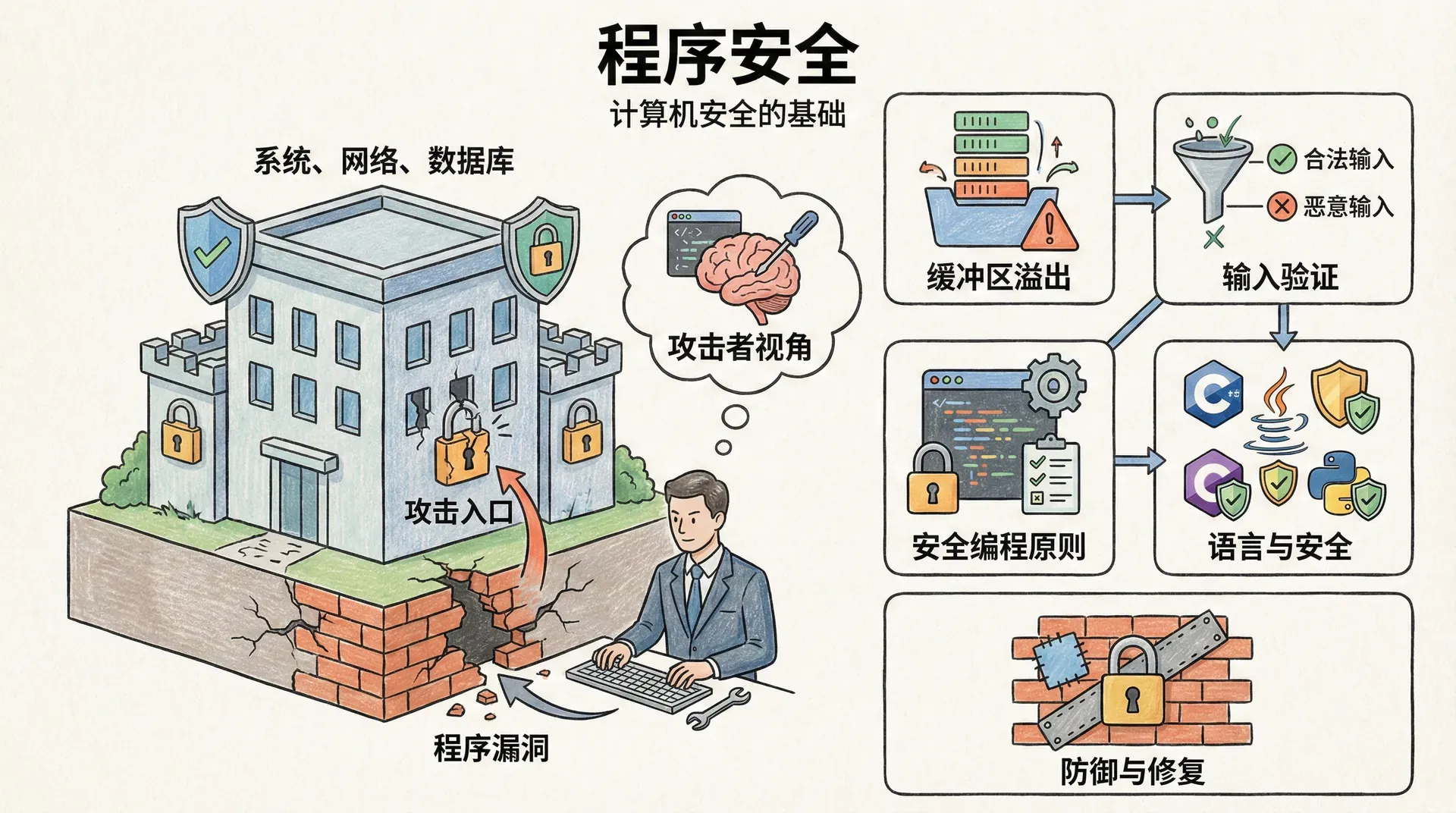

程序安全

程序安全是计算机安全的基础。即使系统、网络、数据库都是安全的,如果程序本身存在漏洞,攻击者仍然可能利用这些漏洞来攻击系统。理解程序安全漏洞的原理,以及如何编写安全的程序,是安全工程师的基本技能。

程序安全漏洞是最常见的攻击入口。缓冲区溢出、SQL注入、XSS等漏洞每年造成巨大的安全损失。理解这些漏洞的原理,有助于编写安全的程序。作为安全工程师,我们需要站在攻击者的角度思考问题,理解他们如何利用漏洞,才能更好地防御。

这一部分我们将讨论缓冲区溢出、输入验证、安全编程原则、语言与安全等核心概念,以及实际漏洞案例分析。

缓冲区溢出

缓冲区溢出是最经典的程序安全漏洞之一。它发生在程序向缓冲区写入数据时,写入的数据超过了缓冲区的容量,覆盖了相邻的内存区域。从攻击者的角度来看,缓冲区溢出是一个完美的攻击向量,因为它允许攻击者直接操作程序的内存,可能获得系统的完全控制。

缓冲区溢出的原理

缓冲区溢出利用了程序对内存管理的不当。当程序向缓冲区写入数据时,如果程序没有检查数据长度,攻击者可能提供超长的数据,覆盖缓冲区之外的内存。这就像是往一个杯子里倒水,如果水太多,水就会溢出,流到其他地方。

让我用一个实际的例子来说明。假设我们有一个函数,它接收一个字符串作为输入,然后将这个字符串复制到一个固定大小的缓冲区中:

|// 危险的代码:没有检查输入长度 void vulnerable_function(char *input) { char buffer[64]; strcpy(buffer, input); // 如果input超过64字节,会发生缓冲区溢出 }

如果攻击者提供超过64字节的输入,strcpy会继续写入,覆盖buffer之后的内存。这可能覆盖函数的返回地址、局部变量、函数参数或其他重要数据。攻击者可以利用这一点来控制程序的执行流程。

从攻击者的角度来看,这是一个完美的攻击场景。攻击者可以精确控制输入的内容,包括覆盖返回地址,让程序跳转到攻击者控制的代码。这就是为什么缓冲区溢出漏洞如此危险。

栈溢出攻击

栈溢出是最常见的缓冲区溢出攻击。栈溢出发生在栈上的缓冲区溢出,可能覆盖函数的返回地址。当函数返回时,程序会跳转到返回地址指向的位置,如果攻击者可以控制返回地址,他们就可以控制程序的执行。

让我展示一个栈溢出攻击的例子:

|// 栈溢出示例 void vulnerable(char *input) { char buffer[64]; strcpy(buffer, input); // 缓冲区溢出 // 函数返回时,可能跳转到攻击者控制的地址 } int main() { char attack[200]; // 构造攻击载荷:填充缓冲区 + 覆盖返回地址 + shellcode memset(attack, 'A', 64); // 填充缓冲区 *(unsigned int*

如果攻击者可以控制返回地址,他们可以让程序跳转到恶意代码(shellcode),从而获得系统控制。攻击者通常会在输入中包含shellcode,然后覆盖返回地址,让程序跳转到shellcode的位置。这需要攻击者了解目标系统的内存布局,但现代攻击工具可以自动化这个过程。

栈溢出攻击是最危险的程序安全漏洞之一。攻击者可能通过栈溢出获得系统的完全控制,执行任意代码。这就是为什么我们需要多层防护,包括安全编程、编译器保护、运行时保护等。

堆溢出攻击

堆溢出发生在堆上的缓冲区溢出。堆溢出可能覆盖堆管理结构,导致任意内存写入,进而执行代码。堆溢出比栈溢出更复杂,因为堆的结构更复杂,但堆溢出同样危险。

从攻击者的角度来看,堆溢出攻击需要更多的技巧。攻击者需要理解堆的结构,包括堆块的管理、堆块的分配和释放等。但一旦攻击者掌握了这些技巧,堆溢出攻击同样可以让他们获得系统控制。

在实际攻击中,攻击者可能会利用堆溢出来覆盖函数指针,或者覆盖其他重要的数据结构。这需要攻击者精确控制溢出的内容和位置,但现代攻击工具和技巧使得这成为可能。

防御缓冲区溢出

防御缓冲区溢出需要多层防护。单一防护措施可能不够,我们需要在多个层面设置防护。

首先是安全编程。我们应该使用安全的函数,检查输入长度,避免使用不安全的函数如strcpy、gets等。让我展示一个安全的实现:

|// 安全的代码:检查输入长度 void safe_function(char *input, size_t input_len) { char buffer[64]; if (input_len >= sizeof(buffer)) { // 输入太长,拒绝 return; } strncpy(buffer, input, sizeof(buffer) - 1); buffer[sizeof(buffer) - 1] =

这个实现检查输入长度,确保输入不会超过缓冲区的大小。这是最基本但最重要的防护措施。

其次是编译器保护。现代编译器提供了多种安全特性,如栈保护(Stack Canary)、地址空间布局随机化(ASLR)、数据执行保护(DEP)等。栈保护在栈上放置一个随机值(canary),如果缓冲区溢出覆盖了这个值,程序会检测到并终止。ASLR随机化内存布局,使得攻击者难以预测内存地址。DEP防止在数据区域执行代码,使得攻击者难以执行shellcode。

最后是运行时保护。我们可以使用运行时保护机制,如控制流完整性(CFI)、内存保护等。CFI确保程序只能跳转到预期的位置,防止攻击者控制执行流程。内存保护可以检测和阻止内存相关的攻击。

在实际部署中,我们应该组合使用这些防护措施。安全编程是最基础的,但即使我们编写了安全的代码,编译器保护和运行时保护仍然可以提供额外的保护。

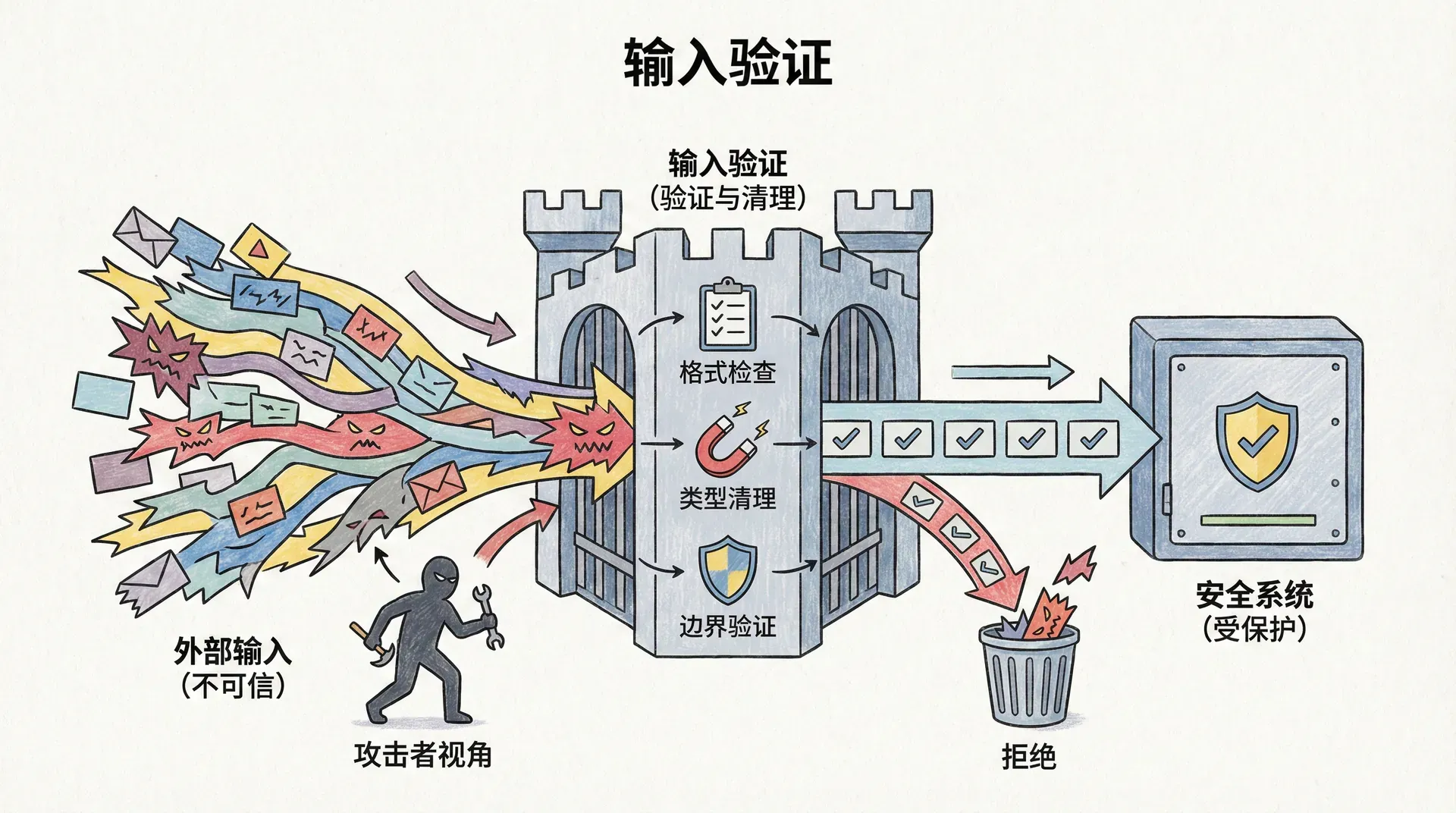

输入验证

输入验证是程序安全的关键。所有来自外部的输入都应该被视为不可信的,必须经过验证和清理。从攻击者的角度来看,输入验证是他们需要绕过的主要障碍之一。如果输入验证做得不好,攻击者就可以利用这一点来攻击系统。

输入验证的原则

输入验证应该遵循几个关键原则。首先是白名单验证,我们应该只允许已知安全的输入,拒绝其他所有输入。这比黑名单验证更安全,因为黑名单可能遗漏某些攻击。从攻击者的角度来看,白名单验证更难绕过,因为攻击者需要找到一个在白名单中的攻击向量,这通常更困难。

其次是长度限制。我们应该限制输入的长度,防止缓冲区溢出。这听起来很简单,但在实际应用中,确定合适的长度限制可能很困难。如果限制太严格,可能影响用户体验。如果限制太宽松,可能无法防止攻击。

第三是类型检查。我们应该检查输入的类型,确保输入符合预期类型。比如,如果程序期望一个整数,我们应该确保输入确实是整数,而不是字符串或其他类型。

第四是格式验证。我们应该验证输入的格式,如电子邮件地址、URL、文件名等。这需要理解每种格式的规范,并使用正则表达式或其他方法来验证。

最后是范围检查。我们应该检查输入的范围,确保输入在合理范围内。比如,如果程序期望一个年龄,我们应该确保年龄在0到150之间。

让我展示一个输入验证的例子:

|# 输入验证示例 def validate_email(email): """验证电子邮件地址""" if not email or len(email) > 254: # 长度限制 return False if '@' not in email: # 格式验证 return False # 更严格的格式验证可以使用正则表达式 import re pattern = r'^[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+\.

这个例子展示了如何验证电子邮件地址和年龄。对于电子邮件地址,我们检查长度、格式等。对于年龄,我们检查类型和范围。

输入验证必须在服务器端进行。客户端验证可以被绕过,不能依赖客户端验证来保证安全。从攻击者的角度来看,客户端验证只是一个障碍,他们可以轻易绕过。只有服务器端验证才能真正保护系统。

输入清理

输入清理是移除或转义输入中的危险字符。输入清理应该移除危险字符、转义特殊字符、规范化输入等。从攻击者的角度来看,输入清理是他们需要绕过的另一个障碍。如果输入清理做得不好,攻击者可能通过编码、混淆等技术来绕过。

让我展示一个输入清理的例子:

|# 输入清理示例 def sanitize_input(input_str): """清理输入""" if not input_str: return "" # 移除危险字符 dangerous_chars = ['<', '>', '"', "'", '&', ';', '|', '`'] for char in dangerous_chars: input_str = input_str.replace(char, '')

这个例子展示了如何清理输入。第一个函数移除危险字符,第二个函数转义HTML特殊字符。转义比移除更安全,因为它保留了原始内容,只是改变了特殊字符的含义。

输入验证的挑战

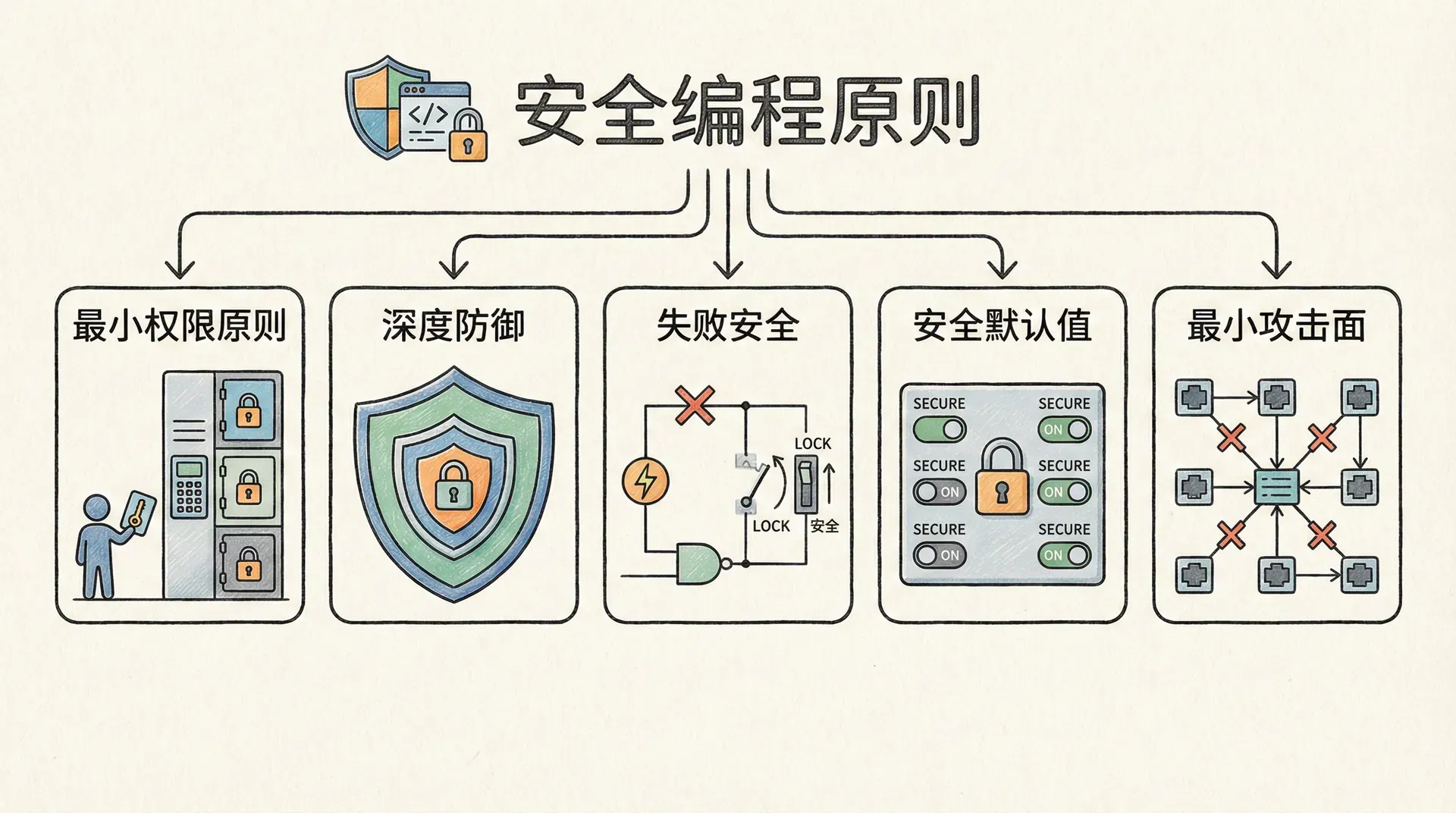

安全编程原则

安全编程原则是编写安全程序的指导原则。遵循这些原则可以大大减少程序安全漏洞。从攻击者的角度来看,遵循这些原则的程序更难攻击,因为攻击面更小,防护更全面。

最小权限原则

最小权限原则要求程序只拥有必要的权限。程序应该以最低权限运行,只请求必要权限,及时释放权限。从攻击者的角度来看,如果程序以高权限运行,一旦程序被攻破,攻击者就获得了高权限。但如果程序以低权限运行,即使程序被攻破,攻击者的权限也有限。

在实际编程中,我们应该仔细考虑程序需要哪些权限。如果程序不需要管理员权限,就不应该以管理员权限运行。如果程序不需要网络访问,就不应该请求网络权限。这可以减少攻击面,限制攻击的影响。

深度防御

深度防御要求使用多层防护。即使某一层失效,其他层仍然可以提供保护。从攻击者的角度来看,深度防御使得攻击更加困难,因为攻击者需要绕过多个防护层。

深度防御可能包括输入验证、输出编码、访问控制、加密、审计等。每一层都提供一定的保护,即使某一层被绕过,其他层仍然可以提供保护。这就像是多层防护墙,即使攻击者突破了某一层,他们仍然需要突破其他层。

在实际编程中,我们应该在多个层面设置防护。比如,我们应该验证输入、编码输出、实施访问控制、加密敏感数据、记录安全事件等。这可以提供更全面的保护。

失败安全

失败安全要求系统在失败时进入安全状态。如果系统无法完成操作,应该拒绝操作,而不是允许不安全的操作。从攻击者的角度来看,失败安全使得攻击更加困难,因为即使攻击导致系统失败,系统也会进入安全状态。

让我展示一个失败安全的例子:

|# 失败安全示例 def authenticate_user(username, password): """用户认证""" try: user = get_user(username) if user and verify_password(password, user.password_hash): return create_session(user) else: # 认证失败,拒绝访问 log_failed_login(username) return None except Exception as e: # 发生错误,拒绝访问(失败安全) log_error(e) return None

这个例子展示了失败安全的原则。如果认证失败,或者发生错误,函数返回None,拒绝访问。这确保了即使发生错误,系统也不会允许未授权的访问。

安全默认值

安全默认值要求系统的默认配置是安全的。用户应该明确选择不安全的配置,而不是默认不安全。从攻击者的角度来看,如果系统默认不安全,攻击者可能利用默认配置来攻击系统。

在实际编程中,我们应该确保系统的默认配置是安全的。比如,如果系统有管理员账户,默认密码应该是强密码,或者要求用户首次登录时修改密码。如果系统有网络服务,默认应该只监听本地接口,而不是所有接口。

最小攻击面

最小攻击面要求减少程序的攻击面。程序应该移除不必要的功能、禁用不必要的服务、限制网络暴露等。从攻击者的角度来看,攻击面越小,攻击就越困难。

在实际编程中,我们应该仔细考虑程序需要哪些功能。如果程序不需要某个功能,就不应该包含这个功能。如果程序不需要某个服务,就不应该启用这个服务。这可以减少攻击面,降低被攻击的风险。

安全编程原则是编写安全程序的基础。遵循这些原则不能保证程序完全安全,但可以大大减少安全漏洞。从攻击者的角度来看,遵循这些原则的程序更难攻击,因为攻击面更小,防护更全面。

语言与安全

不同的编程语言有不同的安全特性。理解这些特性有助于选择适合的语言,以及在使用语言时避免常见错误。从攻击者的角度来看,某些语言更容易出现安全漏洞,而某些语言提供了更多的安全保护。

内存安全语言

内存安全语言(如Java、Python、Rust)自动管理内存,防止缓冲区溢出等内存安全问题。从攻击者的角度来看,这些语言更难攻击,因为攻击者无法直接操作内存。

Java使用虚拟机,自动管理内存,防止缓冲区溢出。但Java仍然可能受到其他攻击,如反序列化攻击、XXE攻击等。从攻击者的角度来看,虽然他们无法利用缓冲区溢出,但他们可以寻找其他攻击向量。

Python是解释型语言,自动管理内存,防止缓冲区溢出。但Python仍然可能受到其他攻击,如代码注入、模板注入等。从攻击者的角度来看,Python的动态特性可能提供攻击机会。

Rust在编译时检查内存安全,既提供了内存安全,又提供了接近C的性能。Rust的所有权系统防止了内存安全问题。从攻击者的角度来看,Rust是最难攻击的语言之一,因为编译器会在编译时检查内存安全。

非内存安全语言

非内存安全语言(如C、C++)不自动管理内存,程序员必须手动管理内存,容易出现内存安全问题。从攻击者的角度来看,这些语言更容易攻击,因为攻击者可以直接操作内存。

C/C++提供了最大的控制,但也最容易出现内存安全问题。使用C/C++时,必须非常小心,使用安全的编程实践。从攻击者的角度来看,C/C++程序是他们的主要目标,因为这类程序更容易出现缓冲区溢出等漏洞。

语言特定的安全问题

不同语言有特定的安全问题。C/C++容易出现缓冲区溢出、使用后释放(Use After Free)、双重释放(Double Free)等。Java容易出现反序列化攻击、XXE攻击、不安全的反射等。Python容易出现代码注入、模板注入、不安全的反序列化等。JavaScript容易出现XSS、原型污染、不安全的eval等。

从攻击者的角度来看,理解这些语言特定的安全问题很重要。攻击者会根据目标程序使用的语言,选择相应的攻击方法。比如,如果目标程序使用C/C++,攻击者可能会寻找缓冲区溢出漏洞。如果目标程序使用Java,攻击者可能会寻找反序列化漏洞。

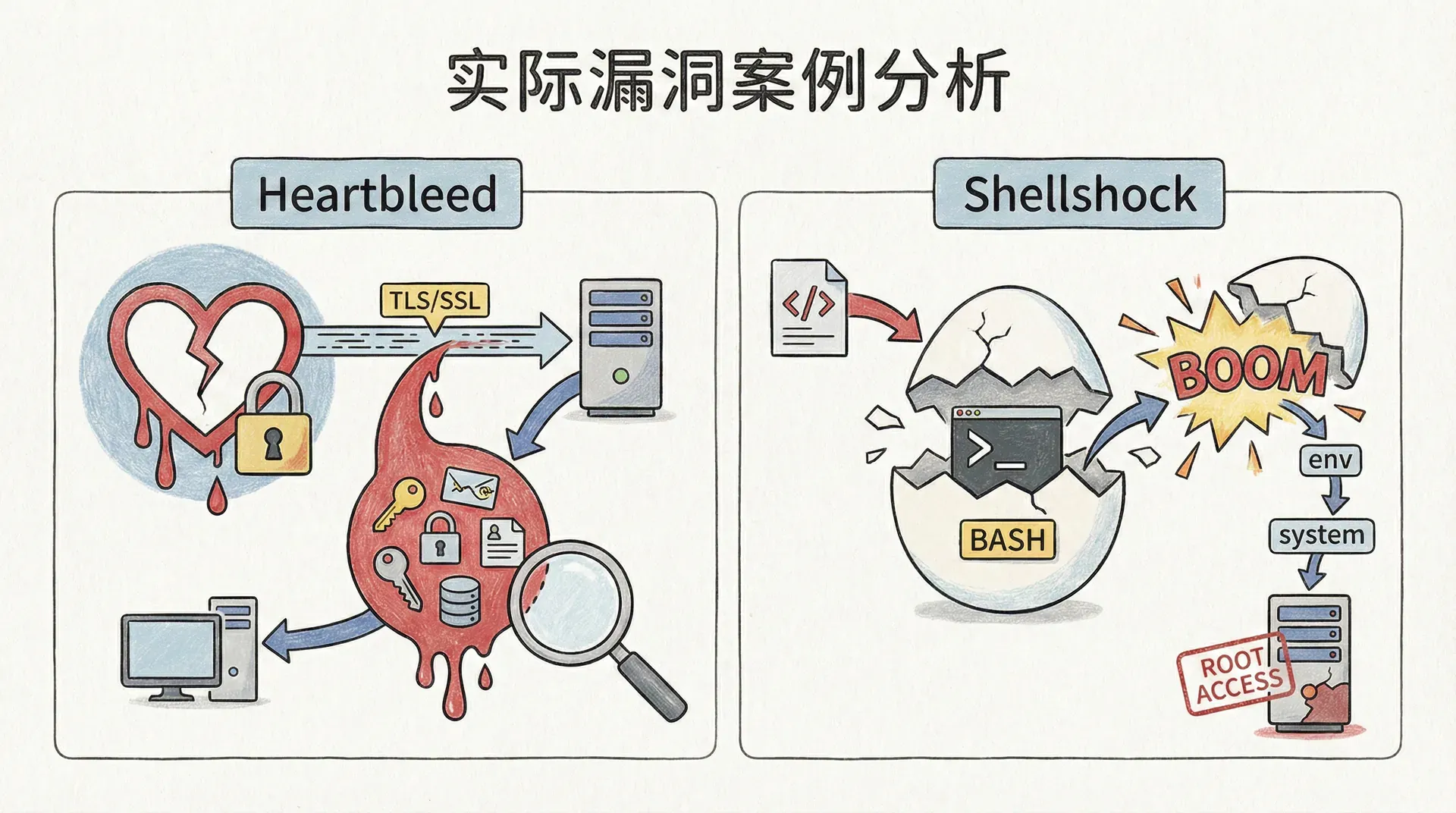

实际漏洞案例分析

Heartbleed

Heartbleed是OpenSSL的严重漏洞,影响大量系统。漏洞发生在TLS心跳扩展中,程序没有检查输入长度,导致信息泄露。从攻击者的角度来看,这是一个完美的信息泄露漏洞,因为攻击者可以读取服务器的内存,可能获取私钥、密码等敏感信息。

让我展示Heartbleed漏洞的简化示例:

|// Heartbleed漏洞的简化示例 int process_heartbeat(unsigned char *request, unsigned int length) { unsigned char *payload = request + 1; // 跳过类型字节 unsigned int payload_length = request[1]; // 从请求中读取长度 // 漏洞:没有验证payload_length是否超过实际数据长度 unsigned char *response = malloc

如果攻击者发送一个声称长度很大但实际数据很小的请求,程序会读取超出实际数据的内存,可能泄露敏感信息(如私钥、密码等)。从攻击者的角度来看,他们可以反复发送这种请求,每次可能泄露不同的内存内容,最终可能获取私钥等敏感信息。

这个漏洞说明了输入验证的重要性,即使是在底层库中。从防御者的角度来看,我们应该验证所有输入,包括长度、格式等。即使是在底层库中,我们也不能假设输入是安全的。

Heartbleed漏洞影响了大量系统,可能泄露敏感信息。这个漏洞说明了输入验证的重要性,即使是在底层库中。从攻击者的角度来看,这是一个完美的信息泄露漏洞,因为攻击者可以读取服务器的内存,可能获取私钥、密码等敏感信息。

Shellshock

Shellshock是Bash的严重漏洞,影响大量Unix/Linux系统。漏洞发生在Bash处理环境变量时,没有正确验证函数定义,导致代码注入。从攻击者的角度来看,这是一个完美的代码注入漏洞,因为攻击者可以通过环境变量注入任意代码。

让我展示Shellshock漏洞的示例:

|# Shellshock漏洞示例 export VAR='() { :;}; echo vulnerable' bash -c "echo test" # 输出: vulnerable # test

如果攻击者可以控制环境变量,他们可以注入任意代码,获得系统控制。从攻击者的角度来看,他们可以通过CGI脚本、SSH等方式来设置环境变量,然后注入恶意代码。

这个漏洞说明了输入验证的重要性,即使是在系统工具中。从防御者的角度来看,我们应该验证所有输入,包括环境变量。即使是在系统工具中,我们也不能假设输入是安全的。

防御实际漏洞

防御这些漏洞需要多层防护。首先是输入验证,我们应该验证所有输入,包括长度、格式等。其次是安全编程实践,我们应该遵循安全编程原则。第三是代码审计,我们应该定期进行代码审计,查找漏洞。第四是安全更新,我们应该及时安装安全补丁。最后是深度防御,我们应该使用多层防护。

从攻击者的角度来看,这些防护措施使得攻击更加困难。但攻击者仍然可能找到新的攻击向量,或者利用防护措施的弱点。

总结

缓冲区溢出、输入验证、安全编程原则、语言与安全等是程序安全的核心概念。理解这些概念,以及如何编写安全的程序,是安全工程师的基本技能。 从攻击者的角度来看,理解这些概念有助于他们寻找和利用漏洞。从防御者的角度来看,理解这些概念有助于我们编写安全的程序,防御攻击。 在下一部分,我们将讨论审计与入侵检测,理解如何通过监控和检测来发现安全事件。