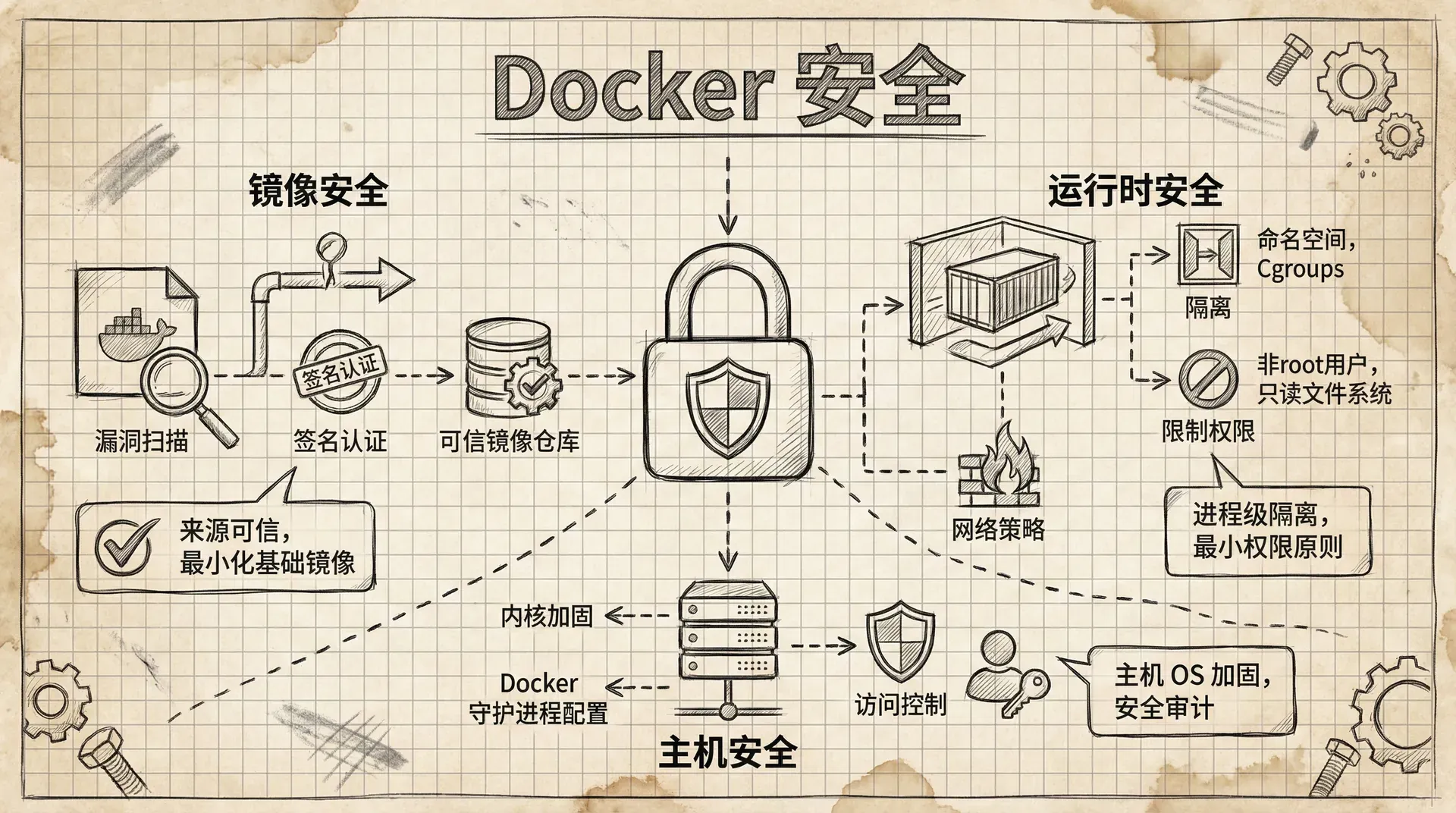

Docker 安全

在现代容器化基础架构中,安全是系统设计的核心要素之一。对于 Docker 而言,安全策略不仅包括对外部威胁的防护,更涵盖了容器间的隔离、资源限制以及最小权限原则的落实。 Docker 安全坚持“深度防御”理念(Defense in Depth):通过多层次的安全措施,使攻击者即便突破外层防护,仍需面临内层的多重壁垒。

Docker 借助 Linux 内核的众多安全机制(例如命名空间、控制组、SELinux、AppArmor 以及 Seccomp 等)为容器提供了强有力的隔离与访问控制能力。 此外,Docker 自身还实现了诸如镜像签名、内容信任、运行时安全配置等跨平台安全特性。这些技术协同工作,确保了容器环境在多操作系统平台下的安全性和可靠性。

所以最后一部分我们将系统性梳理 Docker 的安全架构:首先介绍在 Linux 环境下发挥核心作用的底层机制,随后分析 Docker 平台本身所提供的安全工具及其应用场景,并探讨典型安全风险与最佳实践建议。

Docker 安全的本质是“分层防御”。每增加一层安全措施,系统被攻破的难度就进一步提升。Docker 已为用户预置多项安全功能,部分可即刻启用,其余则需根据实际应用场景灵活配置以达最佳防护效果。

Linux 内核级安全机制

Docker 安全隔离的实现,依赖于 Linux 内核提供的多项关键技术,为容器提供进程、资源、权限等多维度的隔离与限制。

命名空间(Namespaces)

命名空间机制是 Linux 内核用于实现隔离的核心手段。它将全局系统资源(如进程ID、网络、挂载点、IPC、UTS及用户等)划分为多个独立的上下文。 每个容器运行在各自的命名空间中,拥有独立的进程空间、网络栈和文件系统视图。这样,来自不同容器的进程在逻辑上相互隔离,使得类似“进程ID”、“端口号”等资源在不同命名空间内不会冲突,提升了多租户环境下的安全性和资源独占性。

例如,Docker 可在同一物理主机上启动多个 Web 服务容器,每个容器都可监听独立命名空间内的 443 端口,互不干扰。这种资源隔离简化了部署,提高了系统的灵活性和安全性。

请注意,命名空间提供的“隔离”并非坚不可摧。它更像是一道“君子协定”的隔离墙,还需要其他安全技术的配合才能变得真正强大。

控制组(cgroups)

控制组(control groups,简称 cgroups)是一种 Linux 内核特性,用于对进程(包括容器)使用的各类系统资源进行精细化分配与限制。cgroups 能对 CPU、内存、网络带宽、块设备 I/O 等资源施加上限,防止单个容器因资源消耗过多而影响主机整体稳定性。 例如,管理员可明确规定某个容器最多只能使用 2GB 内存和 1 个 CPU 核心。通过 cgroups,Docker 能有效隔离和约束容器资源,降低“资源争用”及由此引发的拒绝服务(DoS)等安全风险。

Linux 权能(Capabilities)

Linux 权能(Capabilities)机制将传统 root 用户的特权拆分为更细粒度的权限单元,比如绑定特定端口、修改网络配置等操作对应不同权能。

Docker 利用该机制,在容器启动时默认剥离绝大部分高危权限,仅保留必要的最小权限,从而降低容器进程被利用提权的安全风险。例如,容器通常不会拥有 CAP_SYS_ADMIN、CAP_NET_ADMIN 等高危能力,只允许以最小权限运行业务进程。这一“最小权限原则”保障了系统的安全边界。

强制访问控制(Mandatory Access Control,MAC)

强制访问控制(MAC)是一种系统级安全策略,代表性实现有 SELinux 和 AppArmor。与传统的自主访问控制(DAC)不同,MAC 能针对进程和文件指定严格的访问策略,即使是具有 root 权限的进程也无法越权操作。 Docker 支持将容器进程纳入 SELinux/AppArmor 策略控制,实现更细致的访问隔离。例如,可以限定容器进程仅访问特定目录,防止越权读写主机敏感文件,有效减少攻击面。

Seccomp

Seccomp(Secure Computing Mode)是 Linux 内核提供的系统调用过滤框架。Docker 默认启用 seccomp,并加载官方维护的安全配置文件,允许容器进程仅调用一组受信任且必需的系统调用(syscall),其他高危调用则被禁止。 通过减少容器可以执行的系统调用种类,可以有效降低内核攻击面,防范如提权、内核漏洞利用等高风险安全威胁。

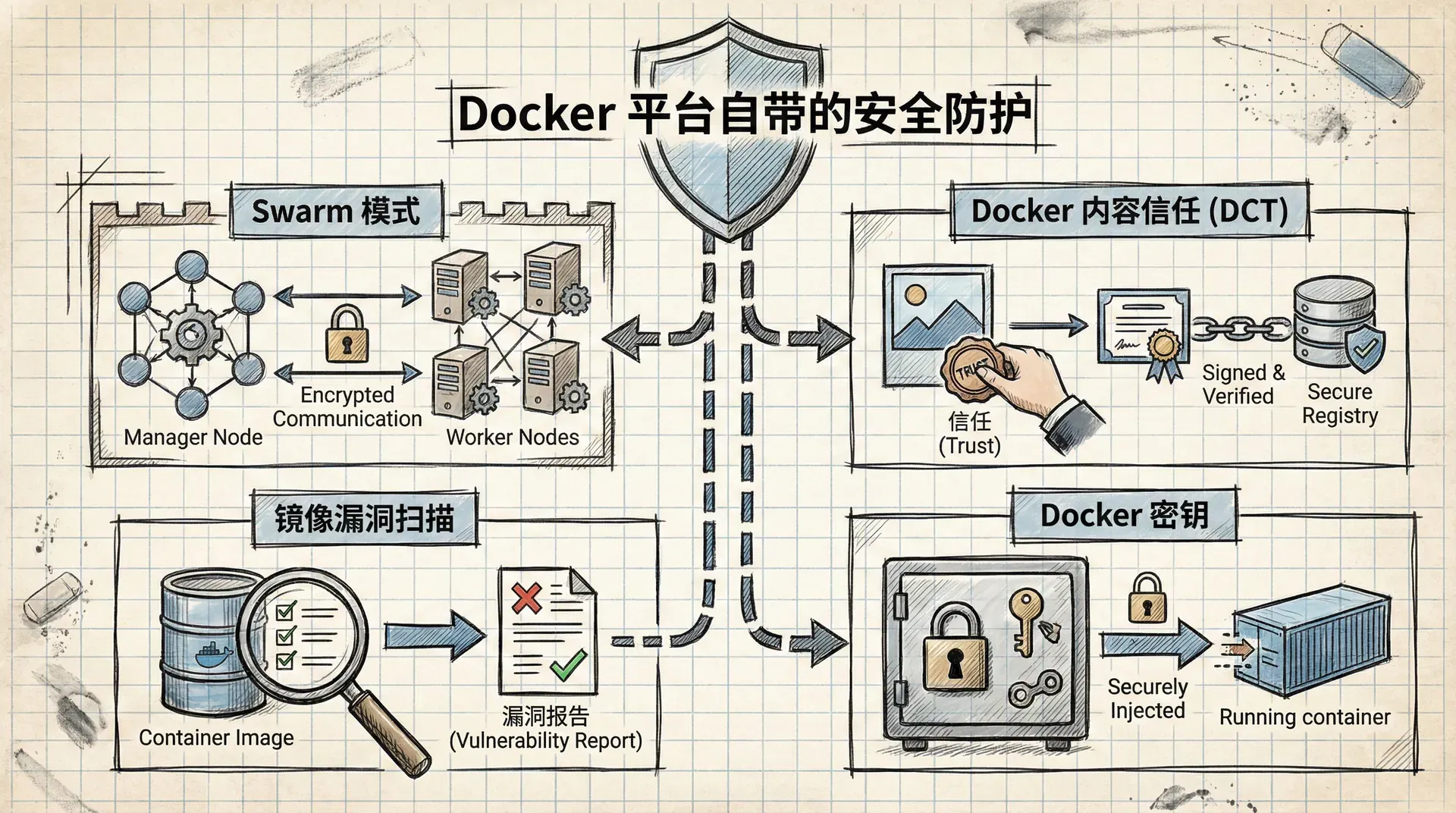

Docker 平台自带的安全防护

除了巧妙地利用 Linux 内核提供的能力外,Docker 平台自身也内置了一套强大且简单易用的安全工具。 相比于 Linux 底层那些略显复杂的“内功心法”,Docker 自带的这些“法宝”更像是精心打造的兵器,上手快,威力大。

Swarm 模式

Docker Swarm 是一个可以将多个 Docker 主机组成一个集群的工具。当你启用 Swarm 模式时,安全就成了它的“出厂设置”,许多安全特性是自动开启并默认配置好的,让你拥有“天生安全感”。 这包括:

- 加密的节点ID: 每个加入集群的节点都有一个独一无二的加密身份标识。

- 双向认证的TLS: 集群中所有节点之间的通信,都通过 TLS 加密通道进行,并且双方都会验证对方的身份,严防“假冒者”混入。

- 安全的加入令牌 (Token): 想要加入集群,必须持有正确的“密钥”(Token),而且管理节点和工作节点的密钥是分开的。

- 自动的证书轮换: 节点用于加密通信的证书会自动定期更新,就像定期更换门锁一样,提升了长期安全性。

- 加密的集群存储: 集群的配置和状态信息都存储在加密的数据库中。

- 加密的网络: 你可以轻松创建加密的覆盖网络(Overlay Network),确保跨主机容器之间的通信内容也是机密的。

创建一个安全的 Swarm 集群非常简单,通常只需要一个命令:

|$ docker swarm init

执行完这个命令,你的第一个管理节点就绪了,它成为了集群的“证书颁发机构”(CA),并为自己签发了第一张证书。整个过程,Docker 帮你处理了所有复杂的加密和配置工作。

镜像漏洞扫描

镜像是我们构建容器的蓝图,但如果蓝图本身就有问题(比如,包含了一些有已知漏洞的软件包),那么建出来的“房子”自然也是不安全的。

镜像漏洞扫描工具,就像是给你的镜像做一次全面的“CT扫描”或“健康体检”。它会仔细检查镜像中包含的每一个软件库、每一个程序,然后对照一个巨大的“已知漏洞数据库”进行比对。一旦发现问题,它会生成一份详细的报告,告诉你哪里有风险,风险有多高,甚至会给出修复建议。

这是一种非常重要的主动防御手段,能帮助我们在应用上线前就发现并修复潜在的安全隐患。

Docker 内容信任 (DCT)

当你在网上下载一个软件时,你如何确定这个软件就是官方发布的,并且在下载过程中没有被黑客篡改过?Docker 内容信任(Docker Content Trust, DCT)解决的就是类似的问题。

DCT 可以看作是一套为 Docker 镜像设计的“数字签名”和“身份验证”系统。 开发者在将镜像推送到镜像仓库(如 Docker Hub)时,可以用自己的私钥对镜像进行“签名”。这个签名就如同在文件上盖上了一个无法伪造的公章。

当其他用户拉取这个镜像时,如果开启了 DCT,Docker 客户端就会自动使用开发者的公钥来验证这个签名。只有验证通过,才能证明这个镜像确实是该开发者发布的,并且从发布到现在,内容没有被动过手脚。

这个机制确保了我们从互联网这个不受信任的网络环境中,获取到的镜像是真实和完整的。

Docker 密钥

我们的应用程序中,经常需要处理一些敏感数据,比如数据库密码、API 密钥、SSL 证书等。直接将这些信息写在代码里或者放在环境变量中,都是非常不安全的做法,无异于把保险箱的密码贴在箱子门上。

Docker Secrets 提供了一种更安全、更专业的方式来管理这些敏感信息。你可以把它想象成一个专为 Swarm 集群服务设计的“保险箱”。 它的工作流程大致如下:

创建秘密: 你首先创建一个“秘密”(比如数据库密码),并将其安全地存入 Swarm 集群的加密存储区。

授权服务: 在创建应用服务时,你可以明确授权该服务有权访问这个“秘密”。

安全分发: 当服务启动时,Docker 会通过加密通道将这个“秘密”安全地分发到运行该服务容器的节点上。

内存中挂载: 最关键的一步,这个“秘密”不会以普通文件的形式存放在容器的硬盘上,而是被挂载到一个临时的、存在于内存中的文件系统里。这意味着,一旦容器停止,这个文件就会立刻消失得无影无踪。

通过这种方式,Docker Secrets 极大地降低了敏感信息在传输、存储和使用过程中被泄露的风险。

小结

总而言之,Docker 的安全是一个立体的、多层次的体系。它既借助了 Linux 内核身经百战的成熟技术,也提供了自己独创的、更贴合容器场景的安全功能。 你可以根据自己的需求,将这些安全措施组合起来,打造一个既灵活又坚固的容器运行环境。 安全并非一劳永逸,而是一个持续的过程,理解并善用这些工具,将使你的容器化应用更加稳固和可靠。

到这里,我们关于 Docker 的探索就告一段落了。记住,Docker 是一个非常强大的工具,你需要不断地实践,才能更好地使用它。